Sollten Sie noch nicht in unserem Informationsverteiler sein, können Sie sich gerne hier anmelden

802.11ax – Lohnt sich der Umstieg?

Wie Dr. Wetzlar in der Mai-Ausgabe des Netzwerk Insiders berichtete, stehen uns bereits erste 11ax-fähige Produkte zum Test zur Verfügung. In meinem ersten Artikel für den Netzwerk Insider stelle ich Ihnen die Erkenntnisse aus meiner kürzlich abgeschlossenen Masterthesis zum Thema 802.11ax vor und hoffe, Sie auch zukünftig mit interessanten Themen auf dem Laufenden halten zu können.

Die Wi-Fi Alliance hat vor kurzem ein neues Namensschema für die WLAN-Zertifizierungen eingeführt. Somit macht sich Wi-Fi 6 bereit, Wi-Fi 4 (IEEE 802.11n) und Wi-Fi 5 (IEEE 802.11ac) langfristig abzulösen. Für Unternehmen gilt es jetzt zu klären, ob und wann ein Umstieg als sinnvoll zu erachten ist.

Bevor diese Fragen jedoch beantwortet werden können, ist ein grundlegendes Verständnis der technischen Neuerungen von 802.11ax erforderlich. Neben einer Einführung in den neuen WLAN-Standard erläutere ich, an welchen Stellen der WLAN-Nutzung aktuell Optimierungspotential besteht. Außerdem beleuchte ich einige interessante und eher unbekannte Fakten zum neuen WLAN-Standard.

Wussten Sie zum Beispiel, dass 802.11ax genau genommen nicht ETSI-konform ist?

Blick in die Zukunft: Ein neuer Registrierungsmodus in iOS13 für BYOD wirft seinen Schatten voraus!

MDM-Administratoren konnten bisher eine Reihe von recht aufdringlichen Konfigurationen, Befehlen und Abfragen, mit denen viele Benutzer nicht vertraut sind bzw. waren, an unternehmenseigene Apple Geräte senden. Dazu zählte auch das Auflisten aller auf dem Gerät installierten Apps oder die Möglichkeit, ein Gerät aus der Ferne zu sperren und alle Inhalte zu löschen (Lock & Wipe). Für den Einsatz in BYOD-Szenarien waren und sind solche Features ein Alptraum für Anwender, Datenschützer und Administratoren.

Auf der Worldwide Developer Conference (WWDC) 2019 kündigte Apple einen neuen Registrierungsmodus (User Enrollment = Benutzerregistrierung) für die Registrierung von BYOD-Geräten (Bring Your Own Device) an einem MDM-System an.

Mark Zimmermann

ComConsultWireless: Die große Welle steht uns noch bevor

Die rasante Entwicklung der drahtlosen Technologien betrachten wir für alle Organisationen als so wichtig, dass wir – nicht zum ersten Mal – Wireless zu einem der Schwerpunkte im Insider gemacht haben.

Dr. Behrooz Moayeri

Moderne Videokonferenzsysteme: Killerapplikationen für die Informationssicherheit

Der Funktionsumfang und die Benutzerfreundlichkeit moderner Videokonferenzsysteme (VK), Meeting Solutions (MS) und Lösungen für Unified Communications & Collaboration (UCC) ist in den letzten Jahren so erstaunlich gewachsen, dass sie nicht mehr aus dem Arbeitsalltag wegzudenken sind. Die klassische Telefonkonferenz und E-Mail scheinen hoffnungslos veraltet, wenn eine Web-Konferenz mit Sprache und Video in Verbindung mit Chat und dem Teilen von Desktops, Anwendungen bis hin zur gemeinsamen Bearbeitung von Dokumenten mit einer einzigen Plattform im Vorbeigehen möglich ist.

Dabei verschwimmen die Grenzen zwischen VK, MS und UCC immer mehr. Ich werde daher der Einfachheit halber im Folgenden oft nur von VK sprechen, auch wenn durchaus MS und UCC-Lösungen ebenso angesprochen sind.

Dr. Simon Hoff

802.11ax – Lohnt sich der Umstieg?

Fortsetzung

Technische Einführung 802.11ax

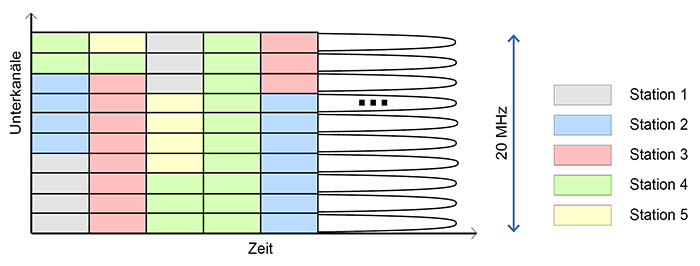

Wie bereits in vielen anderen Publikationen zum Thema 802.11ax dargelegt wurde, liegt der Fokus im neuen Standard auf einer Steigerung der Effizienz. Orthogonal Frequency Division Multiple Access (OFDMA) beschreibt die zentrale technologische Neuerung im Hinblick auf besagte Steigerung. Mittels OFDMA bietet der Standard eine Möglichkeit, den vorhandenen Kanal mit der Breite 20 (oder 40, 80, 160) MHz in kleinere Unterkanäle (sog. Resource Units) aufzuteilen. Der Vorteil besteht darin, dass die Größe dieser RUs variabel ist und diese an mehrere Stationen gleichzeitig vergeben werden können. So bietet OFDMA die Möglichkeit, mit bis zu 9 Clients pro Spatial Stream im selben Zeitschlitz zu kommunizieren. Abbildung 1 visualisiert die vereinfachte Aufteilung dieser Unterkanäle.

Abbildung 1: OFDMA Resource Units

Bei einem Unterträgerabstand von 78,125 kHz bietet OFDMA Unterkanäle mit Bandbreiten von 2, 4, 8 oder 20 MHz. Das in 11a/n/ac genutzte Modulationsverfahren OFDM hat zum Vergleich einen Unterträgerabstand von 312,5 kHz. Die Verkleinerung des Unterträgerabstands (bzw. Vergrößerung der Symbollänge) wirkt sich außerdem positiv auf Reichweite und Stabilität im Outdoorbereich aus. Die in diesem Kontext vergrößerte minimale Dauer des Guard Intervals (GI) auf 0,8 µs reduziert Inter-Symbol-Interference (ISI), was unter anderem zu besagter Stabilität führt.

Die durch OFDMA ermöglichte Parallelität von Übertragungen mehrerer Stationen erhöht somit die zuvor erwähnte Effizienz deutlich. Abbildung 2 stellt den theoretischen Gewinn an Airtime dar. Das gemeinsame Senden von Daten für mehrere Stationen reduziert die Anzahl benötigter Preambles sowie der notwendigen Pausen zwischen einzelnen Übertragungen. Besonders vorteilhaft ist diese Technologie bei vielen kleinen Datenpaketen, wie sie zum Beispiel beim Telefonieren über VoIP genutzt werden.

Eine Studie von Aruba Networks in 2015 besagt, dass 80% des gesamten WLAN-Verkehrs in einem typischen Büroumfeld aus Frames mit Größen unterhalb 256 Byte bestehen [1]. Diese Aussage dürfte heute noch immer zutreffend sein.

Die Analyse einiger Wireshark-Mitschnitte untermauert diese Aussage. Abgesehen von mitgeschnittenen iPerf Sessions ist eine durchschnittliche Paketgröße von knapp 200 Byte erkennbar.

Abbildung 2: OFDM vs. OFDMA

Bei vielen kleinen Frames zeigt OFDMA den höchsten Effizienzgewinn, da mit Einsatz der Resource Units sämtliche Zeit-slots effizienter ausgelastet werden. Es ist zu erwarten, dass der somit erreichbare Gesamtdurchsatz einer WLAN-Zelle bei hohen Clientzahlen deutlich steigt.

Mit der Einführung eines neuen Header-Typs wird MU-MIMO nun auch in Uplink-Richtung ermöglicht. Der AP meldet seine Empfangsbereitschaft mit Trigger Frames an eine zuvor ausgehandelte Gruppe von Stationen, welche daraufhin zeitgleich ihre Daten senden.

Zur Erinnerung: MU-MIMO beschreibt die Aufteilung mehrerer Datenstreams auf unterschiedliche Nutzer. Ermöglicht wird dies durch die Erstellung einer Steering Matrix, die Informationen über die RF-Charakteristiken aller teilnehmenden Stationen enthält. Viele Access Points unterstützen derzeit vier Spatial Streams über vier Antennen (4×4:4). Unter der Annahme, dass zwei Smartphones mit jeweils einer Antenne und ein Tablet mit zwei Antennen zum Datenempfang bereitstehen, kann ein AP dies durch Beamforming seiner zur Verfügung stehenden Antennen zeitgleich durchführen.

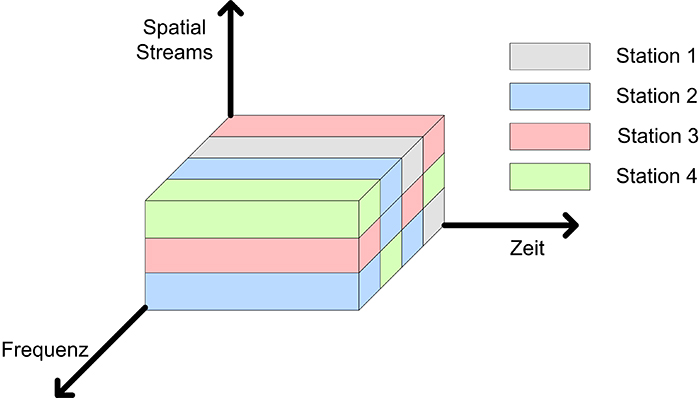

Die Kombination aus OFDMA und MU-MIMO ermöglicht somit Parallelität auf zeitlicher und räumlicher Ebene.

Dieser Vorteil ist in Abbildung 3 verdeutlicht. Die parallele Kommunikation mit mehreren Stationen auf Frequenzebene wird durch OFDMA ermöglicht. Mehrere Spatial Streams können dank MU-MIMO ebenfalls auf mehrere Stationen aufgeteilt werden.

Diese Flexibilität ermöglicht eine deutlich effizientere Ausnutzung der zur Verfügung stehenden (Unter-)Kanäle.

Wie hoch der tatsächliche Gewinn letztendlich sein wird, werden erste Testumgebungen und Pilotprojekte belegen, sobald eine größere Anzahl an Stationen 11ax unterstützen. Wir werden in naher Zukunft Tests mit einer steigenden Anzahl an 11ax-fähigen Endgeräten durchführen und über die Ergebnisse informieren. Ziel ist eine Abbildung des tatsächlichen Effizienzgewinns durch OFDMA und Spatial Reuse.

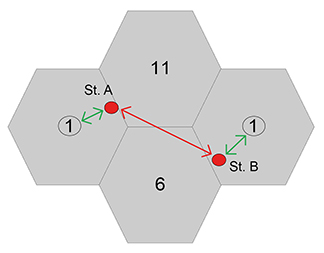

Das eben genannte Spatial Reuse ist eine weitere wichtige Neuerung. Das Ziel dieser Technologie ist die Reduzierung von Gleichkanalstörungen. Das Problem in aktuellen WLAN-Netzen besteht in der sequentiellen Kanalnutzung und dem fehlenden Bewusstsein der Zellzugehörigkeit. Empfängt eine Station Frames von fremden Zellen mit einer gewissen Signalstärke auf demselben Kanal, wartet die Station auf Beendigung dieser Fremdkommunikation, bevor mit der eigenen Kommunikation fortgefahren werden kann.

Wie in Abbildung 4 vereinfacht dargestellt muss somit Station B warten, bis die Kommunikation zwischen Station A und dem fremden Access Point abgeschlossen ist.

Optimierungspotential besteht in den Fällen, in denen eine Station während des Clear Channel Assessments (CCA) Datenverkehr aus benachbarten Zellen empfängt, die der AP jedoch nicht mehr sieht. In diesem Fall hilft Spatial Reuse durch Veränderung des entsprechenden Grenzwertes, so dass parallele Kommunikation auf demselben Kanal unter gewissen Voraussetzungen möglich ist.

Abbildung 3: OFDMA und MU-MIMO

Der oben genannte Grenzwert teilt sich bei Kommunikation gemäß IEEE 802.11 in zwei Levels auf. In einem ersten Schritt führt jede WLAN-Station eine sog. Energy Detection (ED) durch. Anschließend entscheidet die Station mittels Preamble Detection, ob es sich um ein WLAN-Signal oder ein anderes Signal (z.B. Mikrowelle, Bluetooth, …) handelt. Die Grenzwerte der Energy Detection werden durch die ETSI vorgegeben und im 802.11-Standard weiter angepasst.

Bei Analyse der ETSI EN 301 893 v2.1.1 fällt auf, dass 11ax noch nicht berücksichtigt wurde und daher potentiell nicht für die Nutzung in Europa freigegeben ist. So bestehen Unklarheiten bei der Kanalnutzung nach ETSI:

„The Nominal Channel Bandwidth for a single Operating Channel shall be 20 MHz. Alternatively, equipment may implement a lower Nominal Channel Bandwidth with a minimum of 5 MHz, […].During a Channel Occupancy Time (COT), equipment may operate temporarily with an Occupied Channel Bandwidth of less than 80 % of its Nominal Channel Bandwidth with a minimum of 2 MHz.“ [2]

Aus dieser Passage geht nicht eindeutig hervor, ob die regelmäßig zu nutzenden 2 MHz RUs im Sinne einer temporären Nutzung erlaubt sind, oder ob die Untergrenze bei 5 MHz einzuhalten ist.

Ein weiteres Problem besteht in der Definition des Energy Detection Threshold Level. Im ETSI-Standard ist der Grenzwert für ED auf -75 dBm/MHz festgelegt. Dieser Wert gilt jedoch nur unter Einhaltung folgender Definition: „For equipment that for its operation in the 5 GHz bands is conforming to IEEE 802.11™-2016 , clause 17, clause 19 or clause 21, or any combination of these clauses, the ED Threshold Level (TL) is independent of the equipment’s maximum transmit power (PH).” [3]

Ein Blick in den aktuellen Standard IEEE 802.11-2016 identifiziert die genannten „Clauses“ zu OFDM (clause 17), 802.11n (clause 19) und 802.11ac (clause 21). Durch das Fehlen von OFDMA oder 11ax in dieser Definition greift die ETSI Option 2 für nicht-WLAN konforme Geräte. Dort wird der ED-Grenzwert auf -85 dBm/MHz reduziert. Durch das Befolgen dieser Regelung würde die allgemeine Effizienz von WLAN-Kommunikation auf Basis von 11ax stark leiden, da Signale von deutlich weiter entfernten Quellen noch als Störquellen interpretiert werden müssten. Somit müsste potentiell unbegrenzt lange auf eine Sendegelegenheit gewartet werden.

Abbildung 4: Gleichkanalstörung

Es ist jedoch davon auszugehen, dass eine zukünftig veröffentliche Aktualisierung des ETSI-Standards diese Problematik behandelt und die Textstellen entsprechend angepasst werden.

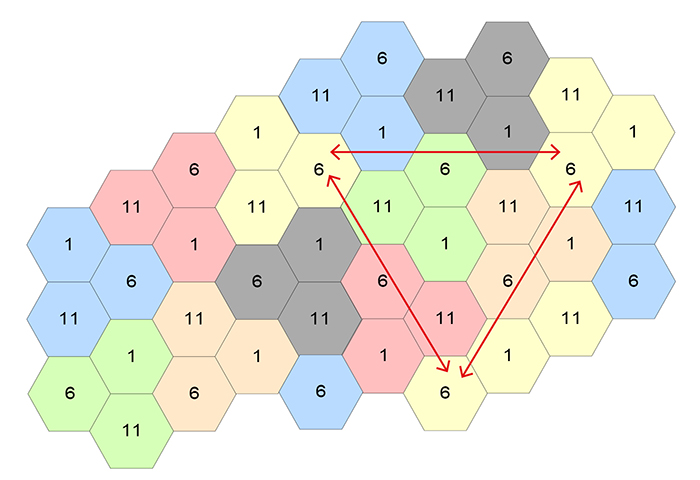

Im aktuellen P802.11ax Draft 4.0 sind keine Änderungen an der Energy Detection vorgesehen. Spatial Reuse baut auf der Preamble Detection (PD) auf. Der Unterschied zwischen diesen beiden Methoden liegt darin, dass bei ED sämtliche empfangenen Signale berücksichtigt werden. PD prüft die durch ED erkannten Signale auf Vorhandensein einer entsprechenden Preamble und definiert dadurch den Signaltyp. Wird ein Signal als WLAN-Signal erkannt, prüft der Spatial Reuse Mechanismus mit dem neu eingeführten BSS Color Feld, ob es sich um einen Overlapping Basic Service Set (OBSS) handelt. Ist dies der Fall, wird ein reduzierter Grenzwert beim Clear Channel Assessment angewandt. Ist das empfangene Signal schwach genug, kann die Station die eigene Kommunikation parallel zur empfangenen Fremdkommunikation mit leicht reduzierter Sendeleistung aufnehmen.

Die technischen Details sind im aktuellen P802.11ax Draft 4.0 in Kapitel 26.10 zu finden. Die festgelegten Grenzwerte werden somit variabel angepasst, um parallele Kommunikation mehrerer Zellen mit gleichem Kanal zu ermöglichen.

Abbildung 5 visualisiert die dadurch effizientere Kanalnutzung bei Umgebungen mit vielen angrenzenden WLAN-Zellen. Unvermeidbare Kanalüberlappung findet nun nur noch bei Zellen mit derselben BSS Color statt. Durch die Dimensionierung des Feldes auf 6 Bits sind 63 verschiedene „Farben“ möglich.

Abbildung 5: Spatial Reuse

Es ist festzuhalten, dass Spatial Reuse in einigen Fällen zwar das parallele Senden von Daten auf demselben Kanal ermöglicht, dies jedoch nicht die physikalischen Probleme der parallelen Kanalnutzung umgeht. Empfängt ein Access Point gleichzeitig und ungeplant Daten von Stationen verschiedener Zellen, kommt es nach wie vor zu Kollisionen.

Smartes WLAN?

Ich möchte an dieser Stelle das Thema Internet of Things nur kurz streifen. Mit der potentiellen Reduktion des Energieverbrauchs durch die im 11ax-Standard eingeführten Neuerungen wie Target Wake Time (TWT) und 20-MHz-only Clients könnte die Nutzung von WLAN für IoT-Devices interessant werden.

Verglichen mit aktuellen Smart Devices, die WLAN als Kommunikationsmedium einsetzen, bringt 11ax immense Vorteile. Ich kann aus eigener Erfahrung sagen, dass intelligente Lampen und LED-Streifen in typischen Stadtwohnungen aufgrund der Vielzahl konkurrierender 2,4-GHz-Netze aktuell nicht zufriedenstellend nutzbar sind. Hier bieten ZigBee und Z-Wave deutlich stabilere Lösungen an. Mittels Reduktion von Gleichkanalstörung durch Spatial Reuse, Nutzung des 5-GHz-Frequenzbandes, OFDMA und MU-MIMO sowie der Reduzierung des Stromverbrauchs durch TWT und anderen Technologien bringt 11ax das Potential mit sich, eine brauchbare Alternative im IoT-Bereich zu werden. Durch die administrativen und physikalischen Vorteile einer gemeinsamen Infrastruktur für Clients, intelligente Leuchtkörper, Anzeigetafeln und Rollos kann 11ax den etablierten IoT-Protokollen in Zukunft Konkurrenz machen. Für Hersteller geht es nun darum, die potentiell höheren Kosten für die WLAN-Komponenten gegen den Vorteil für die Nutzung abzuwägen.

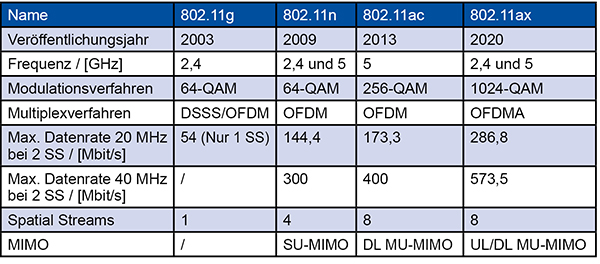

Kommen wir nun zurück zu den eher typischen Einsatzszenarien für WLAN und der Frage, wann eine Integration von 11ax ins eigene Netz als sinnvoll zu erachten ist. Ein vergleichender Blick auf die technischen Fähigkeiten der verschiedenen Versionen des 802.11-Standards gibt Aufschluss über potentiell gewinnbringenden Einsatz von 11ax.

Wie in Tabelle 1 zu sehen ist, unterscheiden sich die Standards im Wesentlichen durch die zur Verfügung gestellten Datenraten, die genutzten Frequenzbänder und verbesserte Modulations- und Multiplexverfahren.

Tabelle 1: WLAN Standards im Vergleich

Die kontinuierliche Steigerung erreichbarer Datenraten bei gleichbleibendem Kanal-Design verbessert auch die WLAN-Wahrnehmung der Nutzer. Der Einsatz eines 40-MHz-Kanals mit vier Spatial Streams und idealen Signalstärken verspricht bei 802.11ac eine Bruttodatenrate von 800 Mbit/s. Diese Konfiguration bietet 25 Nutzern in einer Zelle parallele Nettodatenraten von knapp 20 Mbit/s. Mit dieser Bandbreite können HD-Videokonferenzen (1,5 Mbit/s) abgehalten und theoretisch sogar 4K-Videos gestreamt werden.

Wozu also 11ax?

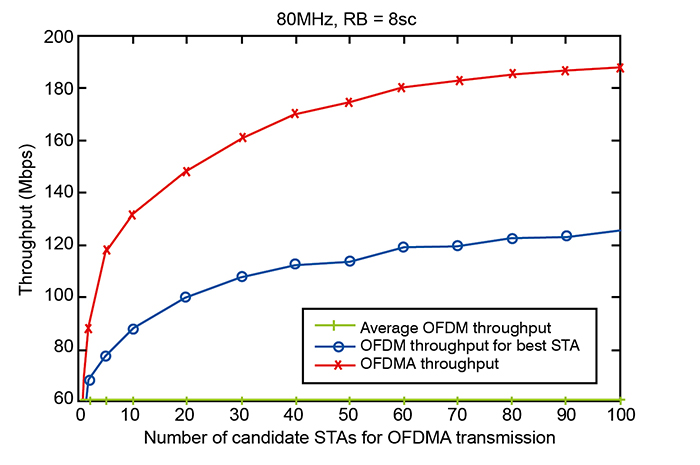

Das Grundproblem im heutigen WLAN besteht inzwischen nicht mehr ausschließlich in den verfügbaren Bandbreiten, sondern in der Menge an Nutzern, die sich diese Bandbreiten teilen. OFDM, welches der Standard in 11g/n/ac nutzt, geht bei hohen Nutzerzahlen in die Knie. In einem White Paper von Aruba zu 802.11ax stellen die Autoren fest, dass bei 100 Nutzern in einer Zelle nur noch 40% der ursprünglichen Gesamtbandbreite zur Verfügung steht [4].

OFDMA hingegen steigert – zumindest in der Theorie – bei steigenden Nutzerzahlen noch seine Effizienz, da die verfügbare Airtime deutlich besser genutzt werden kann. Dies setzt natürlich voraus, dass ein signifikanter Teil der Endgeräte 11ax-kompatibel ist. So prophezeit Fred Niehaus (Technical Marketing Engineer, Cisco) auf der Cisco live! 2019, dass mindestens 30% der Endgeräte den neuen Standard unterstützen müssen, um spürbar mehr Durchsatz zu erhalten [5].

Aktuell setzen viele WLAN-Konzepte auf den Einsatz von Dual-5GHz-Radios, um dem Problem der steigenden Nutzerdichten zumindest bedingt entgegenzutreten. Zwei 20-MHz-Kanäle weisen in hochfrequentierten Umgebungen deutlich bessere Leistungsfähigkeit auf als ein 40-MHz-Kanal. Zwar sinkt dadurch die maximale Datenrate, die verdoppelte Anzahl der gleichzeitig verfügbaren Transmit-Slots verringert jedoch die Wartezeiten und erhöht somit in gewissem Maße die Effizienz [6]. Auch diverse WLAN Design Guides empfehlen minimale Kanalbandbreiten bei Infrastrukturen mit hohen Nutzerdichten.

Mit 11ax wird dieses Konzept aufgrund der Steigerung der Effizienz bei hohen Nutzerzahlen hinfällig. Eine OFDMA-Performance-Analyse des IEEE stellt den theoretischen Durchsatzgewinn dar. Abbildung 6 zeigt, wie der OFDMA-Durchsatz, verglichen mit OFDM, kontinuierlich steigt. Interessant ist hier auch die widersprüchliche Information, dass der durchschnittliche OFDM-Durchsatz bei steigender Anzahl an Stationen konstant sei.

Abbildung 6: OFDMA Performance Analyse [IEEE 802.11-14/1227r2]

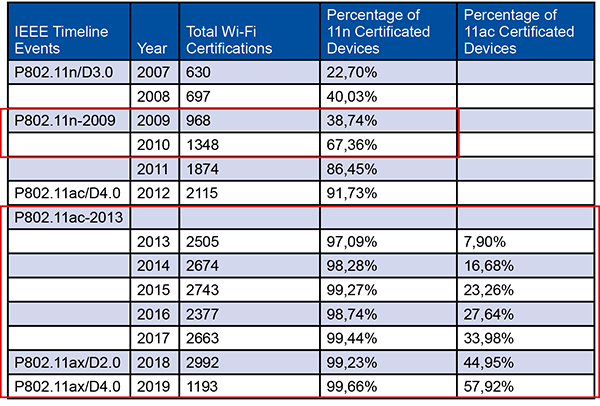

Zu welchem Zeitpunkt das sein wird, darüber gibt es nur Mutmaßungen. Eine Analyse der Marktentwicklung aktueller WLAN-Standards gibt eine erste Schätzung über die Dauer der Marktetablierung von 11ax. Tabelle 2 zeigt eine Auswertung der jährlich zertifizierten Endgeräte durch die Wi-Fi Alliance.

Die Tabelle stellt auf Basis der von der Wi-Fi Alliance bereitgestellten Informationen dar, wie viel Prozent der jährlich neu zertifizierten Endgeräte (hier: Laptops, Smartphones, Tablets und Access Points) 802.11n bzw. 802.11ac unterstützen.

Tabelle 2: Zertifizierte Geräte nach Wi-Fi Alliance

Wie im ersten rot markierten Bereich erkennbar ist, hatten bereits im Jahr nach der Standardisierung von 11n 67% aller neu zertifizierten Geräte 802.11n-Chipsätze verbaut. 802.11ac konnte erst in diesem Jahr eine Marktpräsenz von über 50% verbuchen. Es ist anzumerken, dass hier lediglich Zertifizierungen betrachtet werden und der tatsächliche Marktanteil verschiedener Geräte nicht berücksichtigt wird. Der Grund für die langsame Verbreitung von 11ac-Geräten liegt wahrscheinlich in dem vergleichsweise geringen Mehrnutzen für die Endanwender. 11n bot damals einen riesigen Sprung in Sachen Bandbreite im Vergleich zu 11g. Mit 11n-Bandbreiten kommen die meisten Anwendungsfälle auch heute noch gut aus. 11ac bietet hier wenig Innovation. Anders sieht das bei 11ax aus.

Mit den zuvor beschriebenen technologischen Neuerungen löst der Standard das immer präsenter werdende Problem von steigenden Nutzerdichten. Besonders in öffentlich zugänglichen Bereichen (Stadien, Supermärkten, Hörsälen), aber auch in eng besetzten Konferenzräumen stoßen aktuelle WLAN-Infrastrukturen an ihre Grenzen und sorgen für Unmut bei den Endnutzern.

Daher ist zu erwarten, dass sich 11ax zwar nicht mit der Geschwindigkeit von 11n verbreiten wird, jedoch deutlich schneller als 11ac auf Akzeptanz stößt. Passend zur oben zitierten Aussage auf der Cisco live! liegt auch meine Schätzung bei einer Dauer von 3-4 Jahren, bis sich eine ausreichende Anzahl an 11ax-Geräten etabliert haben wird.

Unterstellen wir nun, dass die Standardisierung erfolgt ist und eine akzeptable Menge (≥ 30%) an Endgeräten diesen auch unterstützt. Im Folgenden analysiere ich die Auswirkungen auf die WLAN-Planung.

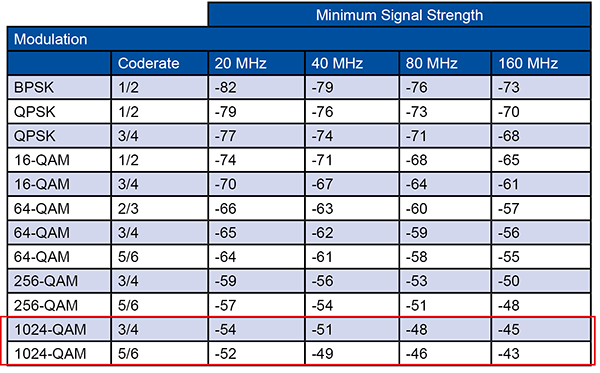

Aus dem aktuellen P802.11ax Draft 4.0 ergeben sich die in Tabelle 3 dargestellten minimalen Signalstärken für die MCS -Raten (die direkt mit der Bruttodatenrate korrelieren). Rot markiert sind die neuen MCS-Raten, die 11ax mit sich bringt.

Tabelle 3: Signalstärken

Ein inzwischen weit verbreiteter Irrglaube ist, dass durch Erhöhung der Sendeleistung am Access Point bessere Reichweiten und höhere Datenraten erzielt werden können. Aufgrund der meist geringeren Sendeleistungen von Endgeräten ist das aber nur bedingt richtig. Wenn Endgeräte nicht in der Lage sind, mit einem vergleichbaren Signallevel empfangene Pakete zu bestätigen, geht der Access Point von einer schlechten Signalqualität aus und reduziert somit die genutzte MCS-Rate.

Zum Erreichen maximaler Datenraten muss somit eine Symmetrie zwischen den empfangenen Signalstärken bestehen. Die erhöhte Empfindlichkeit von Access-Point-Antennen hilft bedingt, die unterschiedlichen Sendeleistungen auszugleichen. Seit einigen Jahren haben die meisten großen Netzwerk-Hersteller maximale Sendeleistungen, abhängig von den gewünschten MCS-Raten, definiert und in den Datenblättern festgehalten.

Im Rahmen der durchgeführten Tests konnte bei gleichbleibenden Rahmenbedingungen eine messbarere Verringerung des Durchsatzes bei einer Erhöhung der Sendeleistung um 5 dB festgestellt werden. Dies sollte vor allem beim Einsatz von Transmit Power Control (TPC) berücksichtigt werden. Sind die maximal erlaubten Sendeleistungen in Gebieten mit hohen Durchsatzanforderungen zu hoch eingestellt, kann dies potentiell zur Beeinträchtigung der zur Verfügung gestellten Infrastruktur führen.

Reduzierte Zellgrößen mit 11ax

Generell ist davon auszugehen, dass die Zellgrößen bei zukünftigen WLAN-Planungen reduziert werden müssen, um von den höheren Datenraten durch das neue Modulationsverfahren QAM-1024 zu profitieren. Mit der zur Verfügung stehenden Testhardware zeigen erste Messungen, dass sich der Radius einer WLAN-Zelle in einer Office-Umgebung um ca. 1,5m reduziert. Verglichen wurde zwischen einer Mindestsignalstärke von -57 dBm (MCS9) und -53 dBm (MCS11). Diese Werte weichen minimal vom oben beschriebenen Standard ab, entsprechen jedoch den Vorgaben des Datenblatts des getesteten APs.

Unter Annahme einer kreisförmigen Zelle entspräche dies einer Reduktion der erforderlichen Zellgrößen von 30%. Eine 11ax-Zelle hat im ComConsult-Gebäude mit Rigips-Wänden eine theoretische, kreisförmige Zellgröße von 350 m². Stärker dämpfende Gebäudeinfrastrukturen und sonstige Dämpfungskörper reduzieren diese Zellgröße natürlich entsprechend. Es ist zu erwarten, dass die gemessenen 30% auch in anderen Umgebungen festgestellt werden.

Bei zukünftigen WLAN-Planungen gilt es somit zu entscheiden, ob sich der Invest für erhöhte AP-Dichten lohnt. Die Vorteile durch OFDMA, MU-MIMO, Spatial Reuse und TWT sind auch bei MCS9 mit QAM-256 spür- und messbar. Lediglich die maximal erreichbaren Datenraten mittels QAM-1024 erfordern die bessere Signalqualität. Auf die Frage der Dimensionierung von AP-Dichten gibt es jedoch keine allgemein gültige Antwort. Je nach Nutzungsszenario geht die Empfehlung jedoch Richtung MCS11 und die dadurch resultierende höhere AP-Dichte.

Reichen sämtliche Uplinks?

Ein wichtiger und nicht zu unterschätzender Faktor bei der Aktualisierung auf 11ax ist die Betrachtung der kabelgebundenen Infrastruktur.

Wohin verschiebe ich meinen Bottleneck? Wann lohnt sich ein Upgrade auf Switches mit Unterstützung für 802.3bz (MultiGigabit Ethernet)?

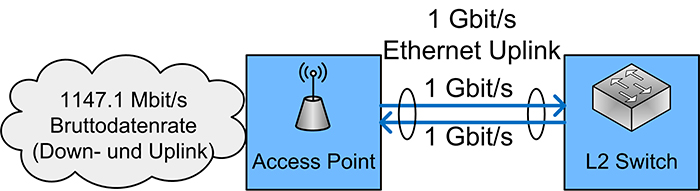

Alle aktuell verfügbaren 11ax-pre-Standard-APs unterstützen Uplinks mit 2,5 oder 5 Gbit/s. Eine Betrachtung der zukünftig zur Verfügung stehenden Bitraten gibt Aufschluss über die Notwendigkeit dieses neuen Ethernet-Standards. Ein typisches und auch zukünftig weit verbreitetes WLAN-Design sieht 40-MHz-Kanäle bei vier Spatial Streams vor. Ein Blick in die MCS-Tabelle verspricht Bruttodatenraten von 1147,1 Mbit/s. Diese Datenrate bezieht sich auf den gesamten Verkehr einer Zelle, unabhängig von der Kommunikationsrichtung. Wie in Abbildung 7 angedeutet, arbeitet eine Ethernet-Leitung mit 1 Gbit/s jedoch symmetrisch und stellt daher 1 Gbit/s gleichzeitig in beide Richtungen zur Verfügung.

Abbildung 7: Uplink Evaluation

Eine Aufzeichnung des Verkehrs im ComConsult-WLAN bestätigt die allgemeine Annahme, dass ca. 80-90% des WLAN-Verkehrs vom AP zum Client – also in Downlink-Richtung – geht.

Für die Dimensionierung der Uplinks bedeutet dies, dass lediglich besagte 90% der zur Verfügung gestellten WLAN-Bruttodatenrate betrachtet werden müssen. In diesem Beispiel landen wir dann bei 1032,39 Mbit/s. Ob für 3% mehr Durchsatz ein Upgrade der Access-Ebene von 1 Gbit/s auf 2,5 Gbit/s in Betracht gezogen werden sollte, ist allerdings fraglich.

Die Nutzung von 8 Spatial Streams oder 80-MHz-Kanälen setzt jedoch tatsächlich eine Aktualisierung der kabelgebundenen Infrastruktur voraus. Zu berücksichtigen ist hier natürlich der gesamte Backbone. Die typischen Überbuchungsfaktoren von 20:1 zwischen Access und Distribution, sowie 4:1 von Distribution zum Core sollten auch hier nicht vernachlässigt werden.

Diese Überlegungen sind jedoch nur ein kleiner Teil des Gesamtkonzeptes für die Dimensionierung einer kabellosen und kabelgebundenen Infrastruktur und nur bedingt als allgemeingültig anzusehen. Jedes Unternehmen, jeder Einsatzbereich hat unterschiedlichste Anforderungen und Nutzer.

Im Folgenden stelle ich einige Messergebnisse dar, um Ihnen einen Eindruck von den tatsächlich erreichbaren Datenraten mit dem neuen WLAN-Standard vermitteln zu können. Außerdem möchte ich einige Auffälligkeiten und Fallstricke präsentieren.

Da unsere Testumgebung aktuell nur ein 11ax-fähiges Endgerät enthält, bleiben die vermeintlichen Vorteile von OFDMA bei den folgenden Ergebnissen unberücksichtigt. Wie zuvor erwähnt, ist jedoch von einer Gesamtdurchsatzsteigerung bei multiplen Endgeräten auszugehen. Für verwertbare Ergebnisse in Hinblick auf Spatial Reuse ist ebenfalls eine komplexe Testumgebung erforderlich, die wir in naher Zukunft errichten werden.

Der aktuelle Testaufbau besteht aus einem AP, der eine SSID mit den jeweils benötigten WLAN-Einstellungen zur Verfügung stellt. Ein zweiter AP läuft kontinuierlich im Monitor-Mode und schneidet sämtlichen Verkehr mit, sodass dieser mit Wireshark ausgewertet werden kann. Das aktuell einzige auf dem Markt verfügbare 11ax-fähige Endgerät ist das Samsung Galaxy S10. Die Access Points wurden uns freundlicherweise von Aerohive und Aruba (HPE) für Tests zur Verfügung gestellt. Bei der Kanalwahl wird stets darauf geachtet, möglichst interferenzfreie Kanäle in unserer Office-Umgebung zu wählen.

Vorsicht, unfertiger Standard!

Bevor wir uns mit den erreichten Datenraten beschäftigen, folgt ein kurzer Überblick der Auffälligkeiten im Hinblick auf den aktualisierten Frame-Aufbau. Passend dazu folgt auch die Erklärung für die von Dr. Wetzlar erwähnten Kompatibilitätsprobleme. Beim Testen fiel auf, dass die ausgestrahlten 11ax-SSIDs von einigen Notebooks nicht erkannt werden.

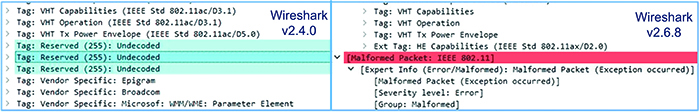

Eine Analyse der Beacon Frames ist bei solchen Problemen ein wichtiger Schritt des Troubleshootings. Die erhöhte Größe von Beacon Frames fällt bei einer Protokollanalyse zuerst auf. Durch die hinzugekommenen High Efficiency (HE) Tags kommen viele neue Informationen hinzu. In diesen Tags verbirgt sich auch das Problem der aktuellen Inkompatibilität mit einigen Netzwerkadaptern. Darstellen lässt sich das Problem des unfertigen WLAN-Standards am besten durch die Interpretation von 11ax-Frames durch verschiedene Wireshark Versionen. Abbildung 8 zeigt die Risiken der Benutzung von verschiedenen 11ax Drafts.

Abbildung 8: Pre-Standard Probleme

In der älteren Version von Wireshark (links) werden „unbekannte“ Tags dem 802.11-2016-Standard entsprechend als „undecoded“ deklariert. Der Rest des Frames wird somit korrekt interpretiert. Dies ist die gewünschte Abwärtskompatibilität.

Wireshark Version 2.6.8 im rechten Teil der Abbildung versucht die Tags auf Basis eines veralteten Drafts zu interpretieren, was zu einem „Malformed Packet“-Fehler führt. Damit wird der Frame als fehlerhaft markiert und ignoriert.

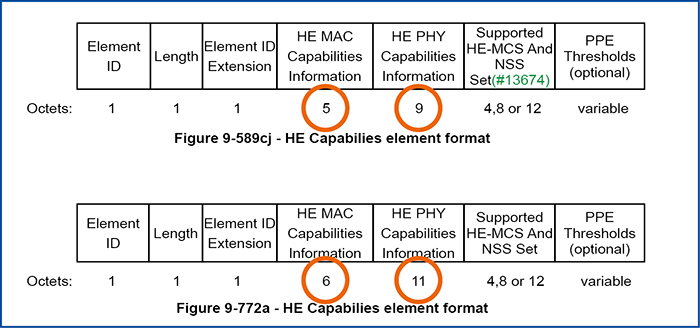

Dies lässt sich auf Änderungen der Daten in den Tags zurückführen. Die Länge (in Bytes) wird jeweils im aktuellsten Draft vorgegeben und hat sich zwischen Draft 2.1 und Draft 4.0 verändert. Beim Vergleich der beiden Drafts fallen die hinzugekommenen Bytes in der HE MAC Capabilities Information und HE PHY Capabilities Information auf, wie in Abbildung 9 zu sehen.

Abbildung 9: Draft 2.1 vs Draft 4.0

Wireshark v.2.6.8 und alle Geräte gemäß veraltetem Draft können somit die „neuen“ Tags nicht mehr korrekt interpretieren. Bei dem inkompatiblen Netzwerkadapter handelt es sich um den Intel Dual Band Wireless-AC7625 mit einer Treiberversion von 2017. Ein Treiberupdate schuf hier Abhilfe. Im Rahmen der Tests konnten keine weiteren Netzwerkadapter gefunden werden, die diese Inkompatibilität aufweisen. Trotz der Lösbarkeit dieses Problems ist dies ein sehr gutes Beispiel für die Risiken bei dem Einsatz von nicht-standardisierter Hardware. Vor Finalisierung des P802.11ax rate ich ganz klar von Produktivnutzung der pre-Standard Hardware ab. Lediglich Teststellungen und Pilotprojekte können in gewissem Umfang Sinn ergeben, um sich mit dem neuen Standard vertraut zu machen.

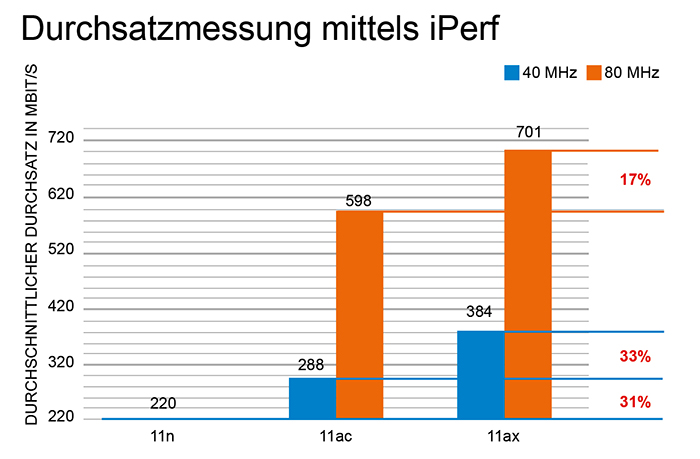

Kommen wir nun zu den Ergebnissen der Durchsatzmessungen. Da ein Bild oft mehr als tausend Worte sagt, zeigt Abbildung 10 die erreichten Geschwindigkeiten verschiedener WLAN-Standards.

Abbildung 10: Durchsatzmessung

Eine Messreihe besteht jeweils aus 50 TCP-iPerf-Sitzungen mit je 20 Wiederholungen. Dargestellt sind die gemittelten Werte in Mbit/s. Gemessen wurde zwischen dem Galaxy S10 und einem über Ethernet angebundenen iPerf Server. Wie erwartet kann ein 30%iger Anstieg, sowohl zwischen 11n und 11ac, sowie zwischen 11ac und 11ax erreicht werden. Bei der Nutzung eines 80 MHz-Kanals sinkt die Steigerung des Durchsatzes auf 17%. Im 2,4 GHz-Band ist mit 11ax somit ein Sprung von 75% des Nettodurchsatzes realistisch.

Abschließend kann festgehalten werden, dass der neue Standard in seiner aktuellen Entwicklungsphase noch nicht produktiv eingesetzt werden sollte. Zu viele Unstimmigkeiten, gepaart mit der laufenden Weiterentwicklung verursachen zu viele Fallstricke, die in einem flächendeckenden Einsatz Risiken für eine produktive Umgebung mit sich bringen. Zusätzlich ist anzumerken, dass ein Großteil der aktuell verfügbaren pre-Standard-11ax-Access Points nur eine begrenzte Anzahl der neuen Funktionen unterstützt. Der Einsatz dieser Access Points mit 11n/ac-Geräten führt zu keinem Mehrnutzen für die Infrastruktur.

Für die Zeit nach Finalisierung des Standards gebe ich Ihnen jedoch gerne die Empfehlung mit, bei folgenden Infrastruktur-Upgrades 11ax zu berücksichtigen. Wie oben erläutert gehe ich von wenigen Jahren aus, bis ein akzeptabler Teil der Endgeräte mit 11ax-Chipsätzen ausgeliefert wird. Erst dann lässt sich das Potential des neuen Standards gewinnbringend nutzen.

Verweise

[1] European Telecommunications Standards Institute

[1] „High-density 802.11ac Wi-Fi design and deployment for large public venues“, aruba Atmosphere 2015

[2] ETSI EN 301 893 v2.1.1 Chapter 4.2.2

[3] ETSI EN 301 893 v2.1.1 Chapter 4.2.7.3.2.5

[4] 802.11ax – “Wait, did we just build a wireless switch?”, aruba

[5] “Understanding RF Fundamentals and the Radio Design of Wireless 802.11ax Networks”, F. Niehaus, Folie 54

[6] “Is 802.11ax the End of Dual 5-GHz Radio APs?”, Ben Thomas

Erklärungen

ETSI – European Telecommunications Standards Institut

Spatial Stream – Unabhängige, von einer Station ausgehende Datenströme, die unterschiedliche Pfade durch den Raum nehmen

TWT – Ein Mechanismus zur Reduzierung des Energiebedarfs von WLAN-Stationen. Energiearme Dämmerzustände können flexibel und für vergleichsweise längere Zeiträume ausgehandelt werden.

Modulation and Coding Scheme – Definieren die einzusetzenden Modulationsverfahren und Code-Raten. Aus diesen geht die genutzte Bruttodatenrate hervor.

Blick in die Zukunft: Ein neuer Registrierungsmodus in iOS13 für BYOD wirft seinen Schatten voraus!

Fortsetzung

Warum brauchen BYOD-Geräte diesen neuen Registrierungsmodus?

Die bisher gebotenen Modi für die MDM Geräteregistrierung

- Profil-basierte Registrierung (durch MDM Client aus dem AppStore oder per Apple Configurator)

- und DEP-Geräteregistrierung

bieten leistungsstarke Funktionalitäten auf unternehmenseigenen Endgeräten. Dabei adressierten diese Modi hauptsächlich COPE (Corporate Owned, Personally Enabled) und COBO (Corporate Owned, Business Only) Endgeräte.

Derart registrierte Geräte erlauben es einem MDM-Administrator, dieses zu löschen, sperren und sehr stark einzuschränken. Mithilfe des Betreuungsmodus (Supervised) können diese Konfigurationen noch tiefer gehend erfolgen. Zusätzlich können MDM-Administratoren einen so genannten Unlock-Token einsetzen, um ein Gerät von seinem PIN-Code zu befreien. Auch das Aufheben der Apple ID Bindung ist möglich.

Der Schutz der Privatsphäre eines Anwenders eines solchen Gerätes ist allerdings gefährdet. Administratoren sind zumindest grundsätzlich in der Lage, die Geräte zu inventarisieren. Hierzu besteht die Chance, die installierten Apps genau so einzusetzen. Auch das Umleiten von vermeintlich privater Kommunikation durch VPN oder WIFi Proxy Regeln ist möglich.

Viele MDM Hersteller haben hier zwar Vorkehrungen getroffen, dass derartige Einblicke und Veränderungen in einem BYOD Modus unterbunden werden – das Vertrauen der Anwender blieb jedoch trotzdem in Teilen aus.

Mit der neuen Benutzerregistrierung (User Enrollment) zielt Apple daher nun darauf ab, die Möglichkeiten eines MDM-Systems stark einzuschränken und trotzdem die Unternehmensdaten, sowie die Privatsphäre des Anwenders gleichermaßen zu schützen.

Worin unterscheidet sich die Benutzerregistrierung von der bisherigen Geräteregistrierung?

Die Benutzerregistrierung schränkt die Berechtigungen, die ein MDM-Administrator beim Verwalten eines Geräts hat, im Vergleich zu früheren Registrierungsmodi erheblich ein. Nachfolgend finden Sie eine Zusammenfassung der wichtigsten Änderungen:

- Geräteinformation: Das MDM kann keine Informationen zur Geräteidentifizierung wie beispielsweise eine Seriennummer, eine UDID (Universal Device Identifier), eine IMEI oder eine MAC-Adresse mehr abrufen. Stattdessen stellt das Gerät eine anonymisierte Kennung (EnrollmentID) bereit, die für die Dauer der MDM-Registrierung gültig ist. Im AktiveSync Umfeld existiert der EASDeviceIdentfier. Dieser unterliegt denselben Regularien. Wenn sich ein Gerät abmeldet und zu einem späteren Zeitpunkt erneut anmeldet, wird eine neue EnrollmentID erstellt. Dies trägt zur Wahrung der Anonymität des Endbenutzers und seiner Hardware bei.

- Profile und Konfigurationen: Mit der Benutzerregistrierung stehen dem MDM-Administratoren nur noch eine Handvoll an Konfigurationsoperationen im Umgang mit dem verwalteten Bereich auf dem Gerät zur Verfügung, hierzu gehören:

– dienstliche Apps und dienstliche Konten installieren und konfigurieren,

– für das Gerät einen „komplexen“ Passcode (6-stellig, Zahlen) erzwingen,

– Per-App-VPNs konfigurieren. - Administratoren können für die Firmen-E-Mail-(MailDomains), -Kontakte- (ContactsDomains) und -Kalenderserver (CalendarDomains) eine Domain-VPN-Regel festlegen, sofern der Second-Level-Domain des VPN Servers mit den Sync-Werten der genannten Keys übereinstimmen. Hier spielen Firmenkonfigurationen und persönlicher Datenschutz eine entscheidende Rolle. Auf einem derart registrierten Gerät kann der MDM-Administrator so keine VPN-Regel vorgeben, die sich auf die Anbindung privater E-Mail-Konten auswirken kann.

- Geräteaktionen obliegen dem Anwender: Die Privatsphäre und die Kontrolle über das eigene Gerät obliegt dem Endbenutzer. Durch die Benutzerregistrierung wird MDM-Administratoren die Möglichkeit genommen, einen Geräte-PIN festzulegen oder diesen zu entfernen. Geräte lassen sich nicht mehr in Gänze löschen. Auch andere Vorgänge auf Geräteebene lassen sich nicht mehr durchführen.

- App-Verwaltung: Ein MDM-Administrator kann Apps wie zuvor installieren und entfernen. Er kann jedoch nur die von ihm verwalteten Apps im Rahmen einer Inventarisierung sehen. Installiert ein Anwender selbst Apps, sind diese für das MDM nicht sichtbar. Das Pflegen von White-/Blacklisten ist für den MDM-Administrator nicht möglich.

- App-Konfiguration: Eine im Rahmen der Benutzerregistrierung installierte und verwaltete App kann – wie bisher auch – per MDM eigene Steuerkommandos (AppConfig) erhalten.

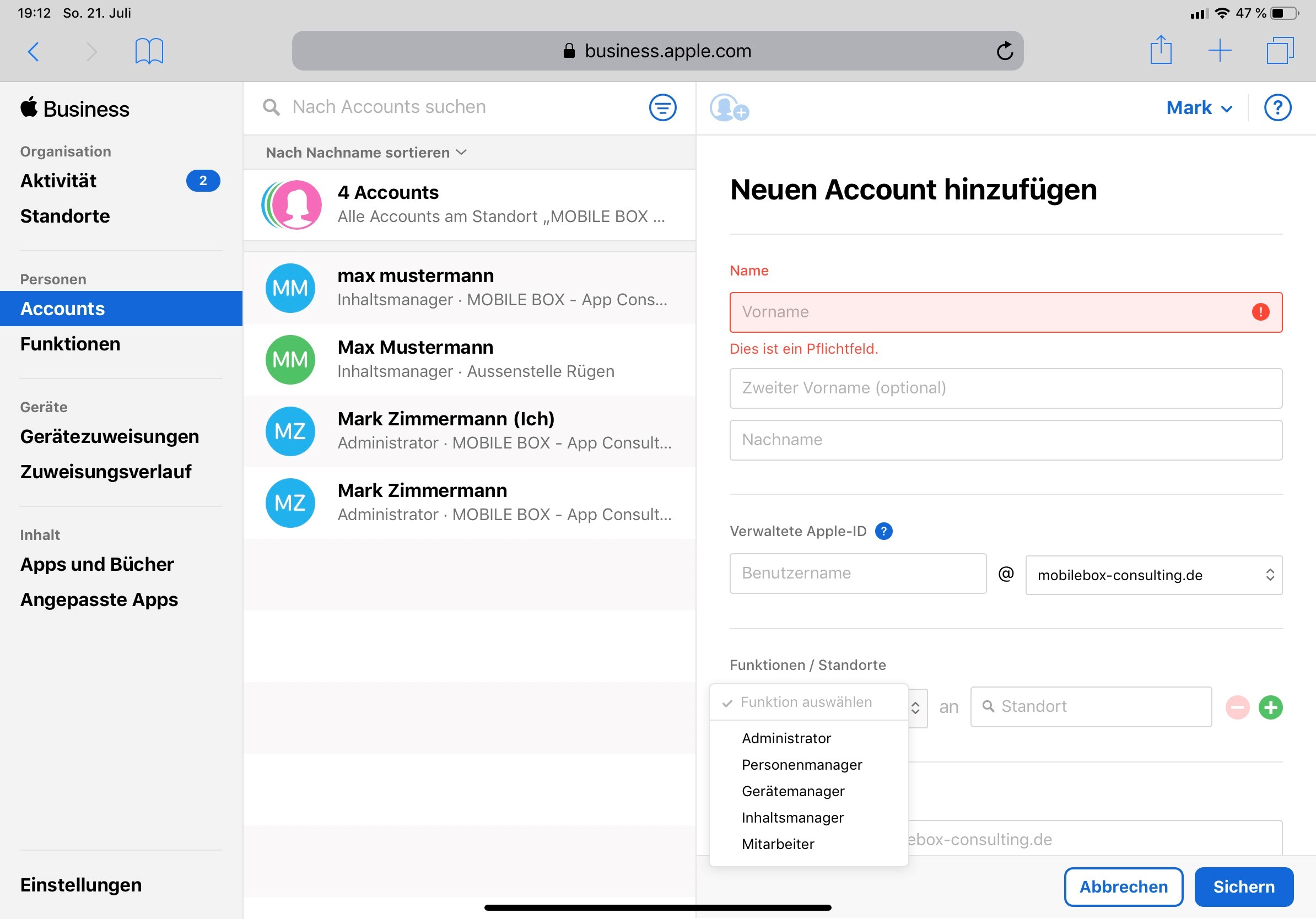

Abbildung 1: Der Betreuungsmodus erlaubt noch tiefer gehende Konfigurationen.

Alles dreht sich um die verwaltete Apple ID

Die Apple VPP- und Apple DEP-Portale (deploy.apple.com) wurde durch den Apple Business Manager (ABM) in einem Single-Sign-In-Portal mit einer einheitlichen Benutzeroberfläche vereint.

Wie zuvor mit DEP können Administratoren mehrere MDM-Serverobjekte erstellen und diesen Endgeräte zuweisen. Der VPP-Aspekt von ABM ist ebenfalls eine Verbesserung. Navigieren durch gekaufte Apps und Bücher ist einfacher und optisch ansprechender geworden. Die alten Web-Portale werden zum Jahresende abgeschaltet, damit dürfte der ABM eine 100% Marktabdeckung im Firmenumfeld –

bei Einsatz von Apple Endgeräten – erfahren.

Damit eine Benutzerregistrierung für ein Endgerät eingesetzt werden kann, bedarf es einer personenbezogenen verwalteten Apple ID. Eine derartige Apple ID kann von Personenverantwortlichen bzw. Administratoren im Apple Business Manager angelegt werden.

Für größere Organisationen dürfte dabei interessant sein, dass Apple eine Anbindung an Microsoft Azure Active Directory für den Apple Business Manager im Laufe des Jahres angekündigt hat. Verwaltete Apple-IDs lassen sich so automatisch im Apple Business Manager erstellen, sofern ein entsprechendes User-Objekt als Azure Identität vorhanden ist.

Verwaltete Apple-IDs wurden initial mit dem Apple School Manager, der speziell für den Bildungsbereich entwickelt wurde, eingeführt. Eine verwaltete Apple-ID, im Umfeld von ABM, ist eine Apple-ID, die einer Organisation gehört. Eine verwaltete Apple ID bietet derzeit verschiedene Funktionen:

- Lizenzierung von Apps: Werden Apps per MDM verteilt, verwaltet der Apple Business Manager die Volume Lizenzen einer Firma. Apps können zwar an ein Gerät, aber auch an eine verwaltete Apple ID verteilt werden. Die Eigentumsverhältnisse verweilen in beiden Fällen weiterhin bei der Firma.

- iCloud-Zugriff: Apple wird dieses Jahr iCloud-Dienste auf Unternehmensebene einführen. Hierzu gehören Enterprise iCloud (Shared Storage für ein Unternehmen) und Enterprise Notizen. Die verwaltete Apple-ID dient als Berechtigungsnachweis für den Zugriff auf diese Ressourcen.

- Zugriff auf Beta-Software: Mit einer verwalteten Apple ID können sich Anwender am „AppleSeed for IT Programm“ anmelden. Hier stehen Testpläne, Beta-Feedback Gruppen und Kanäle genauso zur Verfügung wie die aktuellen Beta-Softwarebestände aus Cupertino.

Im Vergleich zu klassischen Apple IDs sind die verwalteten Apple IDs aber auch in der Funktionsweise eingeschränkt. So erlauben diese keinen Einkauf (weder gebührenpflichtige noch kostenlose) im App/iTunes/iBooks Store durch den Anwender. Ebenso bieten sie keine Unterstützung für

- HomeKit

- iCloud Mail

- „Freunde suchen“,

- „Mein iPhone suchen“,

- „Find my“

- iMessage Nachrichten,

- FaceTime

- und die Cloud Familie Freigabe.

Verwaltete Apple-IDs stehen dabei nicht in Konflikt mit den klassischen Apple-IDs. Ein Anwender kann seine von der Firma zugewiesene verwaltete Apple ID parallel zu seiner persönlichen Apple ID verwenden.

Abbildung 2: Verwaltete (managed) Apple IDs lassen sich im Apple Business Manager anlegen und verwalten

Datentrennung dank APFS

Als Sicherheits- und Datenschutzmechanismus wird während der Benutzerregistrierung (User Enrollment) ein separates APFS-Volume erstellt. Ein derartiges APFS-Volume kann als eine weitere Partition – mit einer eigenen zufällig generierten Verschlüsselung – verstanden werden. Damit stellt Apple eine Trennung von Betriebssystem, persönlichen Benutzerdaten und dienstlichen Daten sicher.

Dieses verwaltete APFS-Volume bietet für die folgenden Daten einen sicheren Ablageort:

- verwaltete (managed) Apps und deren Daten

- verwaltete E-Mails, Kontakte, Aufgaben und Kalenderdaten

- Enterprise iCloud Daten

- verwaltete Einträge im Schlüsselbund

- Enterprise Notizen

Technisch ist dies jedoch kein Multi-User Ansatz, wie er bei Android umgesetzt wurde, sondern ein Multi-Account Ansatz.

Wird ein Gerät aus der MDM-Verwaltung durch den Anwender oder den MDM-Administrator entfernt, wird lediglich der Verschlüsselungsschlüssel für das verwaltete APFS-Volume entfernt. Damit sind die Daten unwiederbringlich gelöscht, die persönlichen Daten bleiben unberührt. Das Gerät wird somit in den Zustand versetzt, in dem es sich vor der Registrierung befand.

Erstes Fazit

Außerhalb eines BYOD-Szenarios macht die Benutzerregistrierung wenig Sinn. Wenn ein Unternehmen die verwaltete Hardware im eigenen Inventar führt, möchte es wahrscheinlich die Möglichkeit behalten, Geräte bei Bedarf frei zu konfigurieren, zu entsperren, zu verfolgen und wiederherzustellen. Hier bieten die bisher bekannten Geräteregistrierungen weiterhin Sinn.

Die hier dargelegten Sachverhalte stammen aus der persönlichen Sichtung der aktuellen Beta-Versionen von iOS/iPadOS 13 sowie der von Apple unter https://developer.apple.com/wwdc19 bereitgestellten Unterlagen. Es darf erwartet werden, dass einige Sachverhalte sich noch bis zum Erscheinen der finalen Version verändern werden.

Apple verspricht mit iOS 13 nicht mehr und nicht weniger als den größten Fortschritt im Betriebssystem der letzten Jahre. An vielen Stellen wird eine höhere Einfachheit für Anwender, aber auch ein massiver Zugewinn an Funktionalitäten realisiert. Neue Single-SignOn Extensions, das Lesen und Schreiben von NFC Komponenten, ein gerätebasiertes Machine Learning, Zugriff auf USB Datenspeicher und Mauseingaben und neue Datenschutzoptionen sind nur ein Tropfen im Meer der neuen Funktionen und Möglichkeiten. Besuchen Sie mein zwei-Tage-Seminar „iOS 13 im Unternehmen“, um über die Entwicklung in diesem Umfeld auf dem Laufenden zu bleiben. Zusätzlich werfen wir natürlich auch einen Blick auf die anderen Neuigkeiten von iOS/iPadOS 13. Besucher meines bisherigen Seminar-Angebotes (iOS 11 / 12 im Unternehmen) kann ich das Seminar „iOS 13 Delta“ ans Herz legen.

Wireless: Die große Welle steht uns noch bevor

Fortsetzung

Welche Entwicklungen sind gemeint? Hier nur ein Auszug:

- Produkte gemäß dem neuen WLAN-Standard IEEE 802.11ax stehen vor der Tür. Wir haben erste getestet. Kollege Hojnacki berichtet in dieser Ausgabe darüber. Er hat Inkompatibilitäten und Probleme festgestellt, die zu beachten sind. Und er hat durch eigene Messungen die Durchsatzversprechen von 11ax auf den Prüfstand gestellt.

- Die Versteigerung der 5G-Frequenzen in Deutschland ist abgeschlossen. Die vier überregionalen Provider haben Frequenzen zugewiesen bekommen. Nun sind sie am Zug.

- Es tut sich auch einiges bei anderen Funktechniken. Ob sich für die hohe Anzahl von Sensoren Bluetooth Low Energy (BLE) oder ein anderes Verfahren durchsetzt, ist zweitrangig. Sehr wahrscheinlich wird es eine Vielfalt von Funkverfahren geben. Die vielen kleinen Dinge, die funken, werden kommen. Neue Firmengebäude werden davon geprägt sein.

- Auch wenn man bei Wireless zunächst an klassische Datenübertragung denkt, ist jetzt schon klar, dass wir vor der Einführung vielfältiger Funkanwendungen stehen. Mein Kollege Dr. Dams hat schon mal im Insider über Ortung geschrieben. Neueste Forschung und Entwicklung geht aber über einfache Ortung von Wireless-Geräten hinaus. Schon jetzt gibt es Prototypen für Produkte und Lösungen, die preiswerte Wireless-Technologie zum Beispiel in der Medizin einsetzen. Stellvertretend für eine ganze Reihe von Pionieren sei hier nur der Startup Emerald (emeraldinno.com) genannt. Der Nachweis ist erbracht, dass Herzfrequenz und andere Vitalfunktionen drahtlos überwacht werden können, ohne dass an Menschen Sensoren angebracht werden müssen. Die Idee ist einfach: wenn man mit WLAN & Co. orten kann, kann man mit ein bisschen mehr Sensorik und künstlicher Intelligenz anhand von Reflexionen Bewegungen, auch winzige wie die des Brustkorbs bei der Atmung, messen.

Es geht also nicht nur darum, wie ich das neue Gigabyte-schwere Update auf mein Smartphone bekomme. Aber auch darum geht es. Unsere Projekterfahrungen zeigen: Organisationen, die noch vor einigen Jahren WLAN als unzuverlässige Spielerei abgetan haben, befassen sich jetzt mit flächendeckender WLAN-Einführung. IT ist nun mal dabei, im Bereich der Endgeräte hauptsächlich zu mobiler IT zu werden. Viele neue Anwendungen werden nur noch für mobile Endgeräte entwickelt. Und kaum jemand denkt bei einem iPhone an Kabel. Sollte man lieber das Schild „Smartphones müssen draußen bleiben“ am Gebäudeeingang aufstellen? (Lachen Sie bitte nicht; es gibt noch Gebäude, vor deren Betreten ich mein Mobiltelefon abgeben muss.) Ein solches Schild wird jedoch nicht lange da sein. Zu groß ist die Welt, der wir uns damit verschließen würden. Einige Fluggesellschaften lassen Online-Check-In und Sitzplatzauswahl nur noch mit Apps auf mobilen Geräten zu.

Entwicklungen im Verbrauchermarkt werden früher oder später auch die Berufswelt erfassen. Deshalb führt an mobilen Endgeräten und damit an Wireless auch in Unternehmen kein Weg mehr vorbei.

Man könnte sich auf den Standpunkt stellen, die Vernetzung mobiler Endgeräte sei Aufgabe der kommerziellen Anbieter, die jetzt auch die 5G-Frequenzen ersteigert haben und zur Funkversorgung verpflichtet sind.

So einfach ist es aber leider nicht:

- Erstens gibt es genügend Szenarien, in denen Menschen kommerziellen Mobilfunk nicht nutzen wollen. Ich bin regelmäßig in den USA und sehe nicht ein, warum ich die hohen Roaming-Gebühren bezahlen muss. Anderes Beispiel: Ein Betriebssystem-Update über Mobilfunk verschlingt einen Großteil des Datenkontingents der meisten Mobilfunkkonten.

- Zweitens schirmen viele Gebäude elektromagnetische Wellen so stark ab, dass im betreffenden Haus eine Mobilfunknutzung unmöglich oder sehr eingeschränkt ist. Die als Abhilfe geltende Inhouse-Versorgung durch Provider macht entweder abhängig oder arm (je nachdem, ob sie nur für einen oder mehrere Provider gemacht wird).

- Drittens haben sich die überregionalen Provider bei der bisherigen Funkversorgung nicht gerade mit Ruhm bekleckert. Ärgernis über Funklöcher gehört zum Alltag. Bei 5G ist noch Schlimmeres zu befürchten, denn dafür werden mehr Basisstationen benötigt.

- Viertens schweben speziell die 5G-Projekte der überregionalen Provider gewissermaßen in einiger Unsicherheit. Bis der Rechtsstreit über das nationale Roaming in letzter Instanz ausgefochten ist, können Jahre vergehen. Provider, die gegen die Pflicht zum nationalen Roaming geklagt haben, können nämlich auf die Idee kommen, vor größeren Investitionen die letztinstanzliche Rechtsprechung abzuwarten oder das anhängliche juristische Verfahren als Vorwand für die eigene Unfähigkeit zum Netzausbau vorzuschieben.

Was lernen wir daraus?

Die Lektion ist klar: Organisationen müssen ihre Wireless-Zukunft zumindest ein Stück weit in die eigene Hand nehmen. Aus den oben genannten Gründen gilt das auch für eine verhältnismäßig kleine Fläche wie Deutschland. In größeren Flächenländern wie den USA leuchtet dies schon längst ein. Die US-amerikanische Federal Communications Commission (FCC, mit ähnlichem Aufgabenbereich wie die deutsche Bundesnetzagentur) hat die Aufstellung von WLAN-Repeatern erleichtert. Diese sogenannten „Signal Boosters“ sollen vor allem die Reichweite von Breitband-Internet in ländlichen Regionen erhöhen und somit einen Beitrag dazu leisten, die allseits beklagte „Digital Divide“ (d.h. die Benachteiligung von insbesondere dem ländlichem Raum beim Zugang zur digitalen Welt) zu überwinden (siehe entsprechenden Bericht in IEEE Spectrum, Juni 2019). Es gibt schon das kooperative Modell der Netzversorgung auf dieser technischen Basis.

Abbildung 1: Verbote sind auch keine Lösung

Was für WLAN etabliert ist, könnte auch für 5G kommen. Erste Industrieunternehmen haben bereits 5G-Frequenzen für die lokale Nutzung bekommen und bauen Versuchsnetze auf. Insbesondere die 5G-Profile für niedrige Latenz und Maschinenkommunikation heben 5G im Vergleich zum eher zufallsgesteuerten WLAN ab.

Mit WLAN, 5G, Bluetooth, LoRa und einer Reihe anderer Funktechniken wird es natürlich eng im Frequenzspektrum. Nachrichtentechniker wissen, dass die über jedes Medium pro Zeiteinheit übertragbare Datenmenge begrenzt ist. Wir stoßen immer wieder an diese Grenzen. Bei Funk besteht die einzig denkbare, langfristige Entwicklung darin, dass für mehr Datenübertragung pro Zeiteinheit die Reichweite der Sender kleiner wird, um andere Übertragungen nicht zu stören. Das ist genau die Langzeitentwicklung sowohl bei Mobilfunk als auch bei WLAN. Mehr Wireless bedeutet also mehr Basisstationen und damit mehr Kabel. Die Zellenplanung wird aufwendiger. Das gilt auch für Ausleuchtungsmessungen. Ohne solche Messungen ist an keine verlässliche Zellenplanung zu denken.

Außerdem werden abgestimmte Frequenzpläne mehr denn je benötigt. Genauso wie Behörden in jedem Land über die ordnungsgemäße Nutzung von Frequenzen wachen, umfasst auch das Hausrecht in jedem Gebäude bzw. Gelände den Anspruch darauf, die Regeln der Frequenznutzung zu bestimmen. Dieses Recht wird zur Pflicht, wenn drahtlose Übertragung für die Abläufe im Unternehmen notwendig ist und möglichst zuverlässig durchgeführt werden soll. Schon jetzt ist daher ein Funkfrequenzkataster ein absolutes Muss für jedes Gebäude. Ohne verbindliche Bestimmung über die Frequenznutzung endet Wireless im Chaos.

Ein Frequenzplan ist der erste Schritt in der Vermeidung von Funkchaos. Es ist denkbar, dass mit der erwarteten Zunahme von Verfahren und Netztypen, die funken sollen, mehr als eine statische Zuordnung erforderlich ist. Die Defense Advanced Research Projects Agency (DARPA), hinreichend bekannt durch ihren Beitrag zur Entwicklung der Architektur und Protokolle des Internet, führt ein Wettbewerb durch, bei dem es um die intelligente Zuteilung des Frequenzspektrums an diverse Netze geht, die um Frequenzen konkurrieren (www.spectrumcollaborationchallenge.com). Dabei sollen Künstliche Intelligenz und maschinelles Lernen eine zentrale Rolle spielen. Die Idee ist, dass jedes Netz die eigene Frequenznutzung mit KI-Methoden steuert. Das geht über einfaches Frequency Hopping hinaus, das zum Beispiel bei Bluetooth genutzt wird.

Für die Ordnung im Äther können wir aber nicht auf die Steuerung der Frequenznutzung durch künstliche Intelligenz warten. Wir müssen selbst dafür sorgen. Dazu gehören zum Beispiel klare Regelungen darüber, welche Geräte welche Frequenzen nutzen dürfen, wie oben ausgeführt. Aber auch die Lokalisierung von Verstößen gegen die Frequenzordnung ist wichtig. WLAN-Lösungen bieten zum Beispiel die Funktion zum Aufspüren unzulässiger Basisstationen (Rogue Access Points). Für schwierigere Fälle ist kompliziertere Messtechnik erforderlich, wie mein Kollege Dr. Wetzlar in verschiedenen Beiträgen im Insider und in seinen Vorträgen erläutert hat.

Dr. Wetzlar hat für das ComConsult Wireless Forum, das vom 4. bis 5. November 2019 in Köln stattfindet, eine Agenda ausgearbeitet, die bestens für die Vorbereitung auf die große Wireless-Welle geeignet ist. Man sollte sich nicht von der Vielzahl der bereits heute genutzten drahtlosen Geräte täuschen lassen: Die große Wireless-Welle steht uns bevor. Und keine Verbotsschilder werden diese Welle aufhalten.

Moderne Videokonferenzsysteme: Killerapplikationen für die Informationssicherheit

Fortsetzung

Bei modernen VK-Systemen kommen inzwischen alle Techniken zusammen, die hinsichtlich der Informationssicherheit interessante Herausforderungen darstellen:

- Web-Anwendungen und Web-Services bilden die entscheidende Grundlage für die Institutions-übergreifende Bereitstellung von Diensten, die entweder on Premises, jedoch immer häufiger als Public-Cloud-Dienste, insbesondere als Software as a Service (SaaS) zur Verfügung gestellt werden.

- Web-Server auf Endgeräten erleichtern nicht nur die Administration von spezifischen VK-Terminals, sie dienen teilweise auch als Basis für Apps für Nutzer, die sich mit Standard-Clients z.B. mit Windows oder Mac OS an Konferenzen beteiligen.

- Speziell bei modernen VK-Lösungen gibt es Raumsysteme, Kameras und Sprachsteuerungen als Endgeräte im Internet of Things (IoT) und es gibt sogar Schnittstellen zur Gebäudetechnik (z.B. zur automatischen Anpassung der Beleuchtung).

- Ein weiteres Beispiel aus dem VK-Bereich ist die Nutzung von KI-Diensten, um einerseits über eine KI-basierte Sprachschnittstelle die Nutzung einer Videokonferenz zu vereinfachen aber auch um Inhalte der Konferenz zu analysieren und Aktivitäten anzusteuern (z.B. den Namen von Teilnehmern automatisch dem Bild zuzuordnen bis hin zu der Möglichkeit automatisiert Dokumente bereitzustellen und sogar Protokolle von Konferenzen zu führen).

Es ist klar, solche Systeme benötigen tiefgreifende Zugriffs- und Interaktionsmöglichkeiten mit der sonstigen IT. Das kann man durchaus als Spinne im Netz bezeichnen und eben dies zeichnet die modernen Lösungen für VK, MS und UCC aus. Für die Informationssicherheit ist jedoch genau das ein Alarmsignal, denn es bestehen reflexartig folgende Gefährdungen (die definitiv nur ansatzweise die Spitze des Eisbergs darstellen):

- Nehmen wir zunächst an, ein System einer VK-Lösung, z.B. ein Raumsystem, wird gehackt und der Angreifer hat Kontrolle über das System. Jetzt könnte der Angreifer nicht nur Videokonferenzen mitschneiden, Kamera und Mikrofon eignen sich auch als vorzügliche Lauschinstrumente.

- Noch spannender könnte nun sein: Von dem gehackten System kann sich der Angreifer weiter vorarbeiten. Bei den Schnittstellen zu anderen Anwendungen und Systemen die für eine moderne VK-Lösung zur sonstigen IT freigeschaltet werden müssen, ist es eine ideale Position. Die VK-Lösung würde so zum Einstiegspunkt für einen umfassenden zielgerichteten Angriff.

Sind solche Bedrohungen unrealistisch? Nein! In der Vergangenheit gab es immer wieder höchst interessante Schwachstellen, wie folgende Beispiele zeigen:

- Im Februar 2019 wurden in diversen Produkten des Herstellers Lifesize Schwachstellen festgestellt, die unter gewissen Voraussetzungen das Ausführen beliebiger Befehle auf verwundbaren Geräten durch Angreifer im Netzwerk ermöglichen [1]. Das ist schon schlimm genug, kommt aber nun einmal in der IT leider immer wieder vor, und der Umgang mit solchen Schwachstellen ist nun einmal die Aufgabe eines systematischen Schwachstellen-Managements der operativen Informationssicherheit. Sofern man nicht „vergessen“ hat auch die VK-Systeme hier ordentlich zu berücksichtigen.

- Es kam aber schlimmer: Die Komponenten wurden mit einem Default-Passwort für einen administrativen Support Account ausgeliefert, das natürlich in entsprechenden Datenbanken im Internet längst bekannt war. Wenn der Anwender dieses Passwort nicht geändert und ein betroffenes System im Internet erreichbar gemacht hat (man will ja schließlich auch für VKs erreichbar sein) ist man erschreckend schnell ein Angriffsziel, denn für direkt im Internet erreichbare Systeme gibt es exzellente Suchmaschinen wie Shodan.

- Weitere höchst interessante Schwachstellen hat kürzlich der Hersteller Zoom präsentiert: Zoom installierte netterweise auf Macs einen Web Server, was an dieser Stelle alleine schon ein Sicherheitsrisiko darstellt. Nur war dieser Web Server auch mit Schwachstellen behaftet, die es einem Angreifer ermöglichten über das Netz die Kamera der Mac unbemerkt vom Nutzer zu aktivieren. Auch bei Deinstallation der Zoom App blieb der Web Server und damit die gefährliche Schwachstelle auf dem System zurück. Das hat natürlich für entsprechende Furore gesorgt [2].

Man könnte diese kleine Liste an Beispielen noch beliebig fortsetzen und letztendlich würden alle Ausrüster in den Bereichen VK, MS und UCC mehr oder weniger häufig auftauchen. Dies zeigt sehr deutlich, dass wir Handlungsbedarf haben. Diese Lösungen müssen stärker in den Sicherheitskonzepten der Institutionen, die solche Lösungen einsetzen – und das sind praktisch alle – berücksichtigt werden.

Bei der Absicherung geht es also um deutlich mehr als um Absicherung von Medienströmen und Signalisierung bei Video und Voice (auch wenn bereits dies leichter gesagt als getan ist). Es muss ein ganzheitlicher Ansatz verfolgt werden. Web-Anwendungen und Web-Services müssen auch bei VK, MS und UCC nach dem Stand der Technik abgesichert werden (z.B. auf Basis der Empfehlungen des Open Web Application Security Project, OWASP). Dies gilt insbesondere auch für Cloud-Dienste. Die Kommunikation mit dem Internet, insbesondere eine Erreichbarkeit aus dem Internet muss hier nach den Regeln der Kunst geschützt werden. Dabei ist nicht das Rad neu zu erfinden, es müssen eigentlich lediglich bewährte Sicherheitsmaßnahmen umgesetzt werden. Jedoch ist die Komplexität, die sich aus der Vielzahl der Schnittstellen ergibt, die eigentliche Hürde.

Daher wage ich folgendes Statement: Ein interessanter Key Performance Indicator (KPI) für eine sichere IT ist ein nachhaltig und umfassend erreichtes hohes Sicherheitsniveau bei VK, MS bzw. UCC, denn wer diese Umgebungen ordentlich abgesichert hat, hat eigentlich auch die ganze IT im Griff.

Aus diesem Grund werden wir das in diesem Artikel angerissene Thema auf dem diesjährigen UC-Forum am vierten, optionalen Thementag intensiv vertiefen [3].

Verweise

[3] Siehe https://www.comconsult-akademie.de/uc-forum-thementag/