NIS-2 in der Praxis – von Betroffenheit zur Umsetzung

01.09.2025 / Dr. Simon Hoff, Maren Poppe, Hans Scholing und Dr. Kathrin Stollenwerk

aus dem Netzwerk Insider September 2025

Mit dem Ende Juli 2025 vorgelegten NIS-2-Regierungsentwurf ist ein wichtiger Meilenstein bei der Umsetzung der europäischen NIS-2-Richtlinie in deutsches Recht umgesetzt worden. Durch NIS-2 werden zahlreiche Unternehmen stärker in die Pflicht genommen, Informationssicherheitsanforderungen angemessen und nachweisbar umzusetzen. Bereits im Januar dieses Jahres wurde hier im Insider auf die dadurch in allen betroffenen Unternehmen notwendig werdenden zusätzlichen Mechanismen, Maßnahmen und Dokumentationen im Bereich der Informationssicherheit hingewiesen (siehe [1]). Den Regierungsentwurf vom Juli 2025 nehmen wir zum Anlass, in diesem Artikel die Anforderungen von NIS-2 in der Tiefe und vor allem die hiermit verbundenen Handlungsfelder zu betrachten. Denn diese sind nicht nur in der Informationssicherheit verortet, sondern es bedarf einer Analyse und Bewertung des NIS-2-Erfüllungsgrades als kontinuierliche Aktivität in verschiedenen Geschäftsbereichen und Prozessen. An Beispielen der Operational Technology (OT) und des Managements von Sicherheitsvorfällen lässt sich nämlich feststellen, dass unterschiedliche Richtlinien und Prozesse quer durch das Unternehmen zusammenwirken müssen. Dabei wird das jeweilige Information Security Management System (ISMS) eine besondere integrierende Rolle einnehmen.

Erfüllung von NIS-2

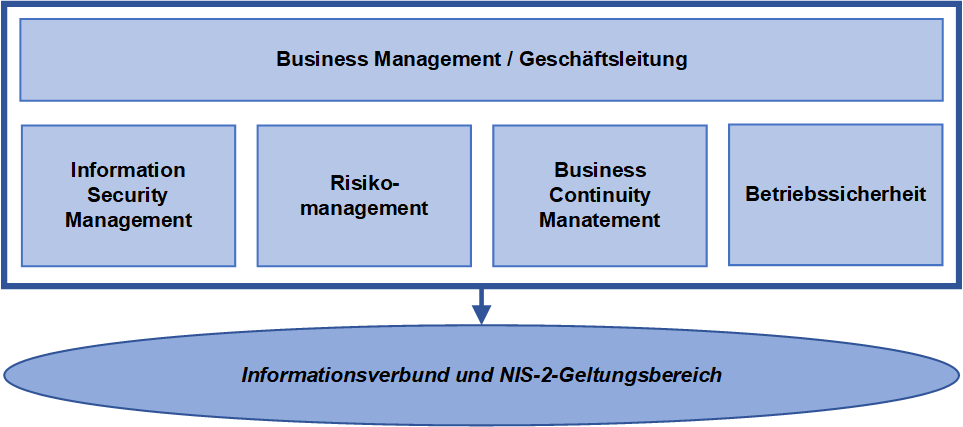

Die NIS-2-Richtlinie zur Netzwerk- und Informationssicherheit (siehe [2]) wurde von der Europäischen Union (EU) bereits im Dezember 2022 veröffentlicht und stellt seitdem eine Maßnahme dar, um die Informationssicherheit innerhalb der Mitgliedsstaaten einheitlich auf einen vergleichbaren Mindeststand zu heben (in Artikel 5 der NIS-2-Richtlinie als Mindestharmonisierung bezeichnet). NIS-2 adressiert dabei zunächst das Sicherheitsmanagement, das Risikomanagement, das Management von weitreichenden Vorfällen (Business Continuity Management, BCM) und die Betriebssicherheit. Besonders wichtig ist aber, dass NIS-2 die übergreifende organisatorische Struktur des jeweiligen Unternehmens auch auf Ebene der Geschäftsleitung adressiert (Business Management), wie in Abbildung 1 dargestellt.

Abbildung 1: An NIS-2 beteiligte Organisationseinheiten

Die NIS-2-Richtlinie muss durch alle EU-Mitgliedsstaaten in nationales Recht umgesetzt werden, wodurch sich in den einzelnen Ländern noch Verschärfungen hinsichtlich der Betroffenheit von Unternehmen und der jeweiligen konkreten Anforderungen an die Unternehmen ergeben können. Ersichtlich wurde das bereits durch die Unterschiede alleine in den beiden bisher veröffentlichten Referentenentwürfen des deutschen Umsetzungsgesetzes (NIS2-Umsetzungs- und Cybersicherheitsstärkungsgesetz, NIS2UmsuCG, siehe [3]). Entgegen der Vorgabe der EU diese nationale Umsetzung bis Oktober 2024 zu erzielen, gibt es bisher kein verabschiedetes Umsetzungsgesetz in Deutschland, sondern zuletzt nur einen Regierungsentwurf, der am 30. Juli 2025 im Bundeskabinett beschlossen wurde und damit als belastbare Grundlage gelten kann <1>. Damit gesellt sich Deutschland zu weiteren 19 Mitgliedsstaaten, die eine fristgerechte nationale Umsetzung versäumt haben (siehe [4]). Wir dürfen nach aktuellem Kenntnisstand jedoch im Laufe der zweiten Jahreshälfte 2025, nach Stellungnahme durch den Bundesrat und Beratung im Bundestag, die Verkündung des Umsetzungsgesetzes erwarten, insbesondere weil die Bundesregierung den Regierungsentwurf als besonders eilbedürftige Vorlage im Sinne des Art. 76 Abs. 2 S. 4 Grundgesetz an den Bundesrat geschickt hat. Das mag auf den ersten Blick den vernachlässigten Status der Informationssicherheit in deutschen Unternehmen verharmlosen, ist jedoch ausgesprochen kritisch, da anscheinend die Kenntnis über eine direkte oder indirekte Betroffenheit von NIS-2 bei den Unternehmen noch ausgesprochen beschränkt ist, wie eine aktuelle Studie des TÜV zeigt (siehe [5]). Wo eine Betroffenheitsanalyse noch nicht vollständig durchgeführt und ausgewertet ist, hat in der Regel auch die Umsetzung der Anforderungen noch nicht begonnen. Folgende Punkte sind im Detail durch NIS-2 bzw. das künftige NIS2UmsuCG von dem betroffenen Unternehmen zu erfüllen:

- Information Security Management System (ISMS), inklusive

- übergreifendes Management von Sicherheitsvorfällen und

- Berücksichtigung der gesamten Lieferkette, d. h. extern und intern entwickelte Elemente mit entsprechenden IT-Komponenten beginnend von der Anforderungsspezifikation bis hin zur Außerbetriebnahme

- Risikomanagement (RM)

- Business Continuity Management (BCM), speziell Aufrechterhaltung des Betriebs

- Betriebssicherheit

- Einhaltung des Stands der Technik und Berücksichtigung einschlägiger europäischer und internationaler Normen für ISMS, RM, BCM und Betriebssicherheit

- Vorgaben zu ausgewählten technischen Themen (z. B. Multi-Faktor-Authentisierung)

Hinweis: Diese Punkte sind in § 30, Absatz 2 spezifiziert und sind fast eine wörtliche Kopie aus der NIS-2-Richtlinie, nämlich Artikel 21 Absatz 2. Im Rahmen dieser tiefgreifenden Punkte, deren genaue Umsetzung durch die jeweilige Institution nachgewiesen werden muss, ist es entscheidend, die tatsächliche Betroffenheit durch die NIS-2-Richtlinie frühzeitig genauer zu analysieren und zu ermitteln. Dies bedeutet einerseits einen erheblichen Aufwand, andererseits besteht die große Gefahr darin zu übersehen, dass man betroffen ist, gewisse Sachen nicht wie gewünscht umgesetzt hat und es ggf. sogar zu einer hohen Strafzahlung kommt.

Betroffenheit von NIS-2 – Der juristische Anwendungsbereich

Das NIS2UmsuCG wird ein Artikelgesetz sein. Mit einem Artikelgesetz werden gleichzeitig mehrere Gesetze erlassen und/oder geändert. Eines dieser Gesetze ist das „Gesetz über das Bundesamt für Sicherheit in der Informationstechnik und über die Sicherheit in der Informationstechnik von Einrichtungen“ (BSI-Gesetz – BSIG, siehe [6]), welches bspw. schon die Einordnung von Einrichtungen als Teil der kritischen Infrastruktur (KRITIS) vornimmt und diesen Auflagen bezüglich Informationssicherheit vermittelt. Die in der NIS-2 Richtlinie beschriebenen Anforderungen gehen mit den neu hinzugefügten wichtigen Einrichtungen und den besonders wichtigen Einrichtungen aber über das bisherige BSIG hinaus, daher ist eine Anpassung in Form des NIS2UmsuCG notwendig, um die Anforderungen der EU-NIS-2 Richtlinie zu erfüllen. Darin werden auch Anpassungen anderer Gesetze vorgenommen; in diesem Artikel konzentrieren wir uns allerdings auf die vorgesehenen Änderungen im BSIG.

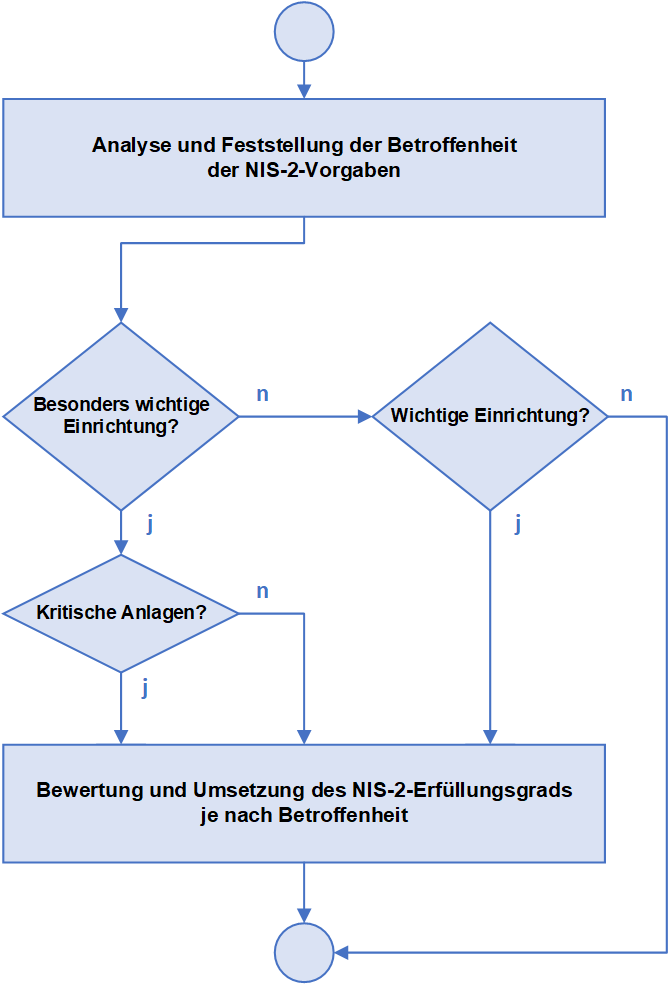

Abbildung 2: Rolle der NIS-2-Betroffenheit

Die Verpflichtungen in der NIS-2-Richtlinie (bzw. des aktualisierten BSIG) gelten nicht für alle Unternehmen und Behörden. Deswegen gilt es zunächst unter Zuhilfenahme der Mitarbeiterzahl, Umsatzzahl und Geschäftstätigkeiten festzustellen, ob und in welchem Umfang das Unternehmen als wichtige, besonders wichtige Einrichtung oder Betreiber kritischer Infrastrukturen einzustufen ist. Diese Einstufung bestimmt, welche Pflichten gelten werden. Eine gute Hilfestellung ist dabei über die entsprechenden Webseiten des BSI erreichbar (siehe [7]; in vereinfachter Form dargestellt in Abbildung 2). Interessant ist nun, dass der aktuelle Regierungsentwurf des NIS2UmsuCG den juristischen Anwendungsbereich zu lockern scheint. Hierzu gibt es in § 28 Abs. 3 folgende mögliche Ausnahme: „Bei der Zuordnung zu einer der Einrichtungsarten nach den Anlagen 1 und 2 können solche Geschäftstätigkeiten unberücksichtigt bleiben, die im Hinblick auf die gesamte Geschäftstätigkeit der Einrichtung vernachlässigbar sind.“ Dies erlaubt, dass Unternehmen, die zwar eine Geschäftstätigkeit nach Anlage 1 oder Anlage 2 ausüben, wobei diese Geschäftstätigkeit aber nur einen insignifikanten Teil der Gesamtgeschäftstätigkeit darstellt, sich einer Betroffenheit und damit den Auflagen entziehen können. Ob diese Formulierung im weiteren Veröffentlichungsprozess Bestand hat, wird sich zeigen müssen. Denn in der europäischen NIS-2 Richtlinie gibt es eine solche Klausel nicht. Bei der eigenen Betroffenheitsanalyse sollte ein Unternehmen diesen Umstand zumindest kennen und perspektivisch in die Planung der Anforderungsumsetzung einbeziehen, damit, sollte § 28 Abs.ִ 3 sich als europarechtswidrig herausstellen, eine dann ggf. vorliegende Betroffenheit nicht als eine böse Überraschung kommt.

Betroffenheit von NIS-2 – Der Informationssicherheits-Geltungsbereich

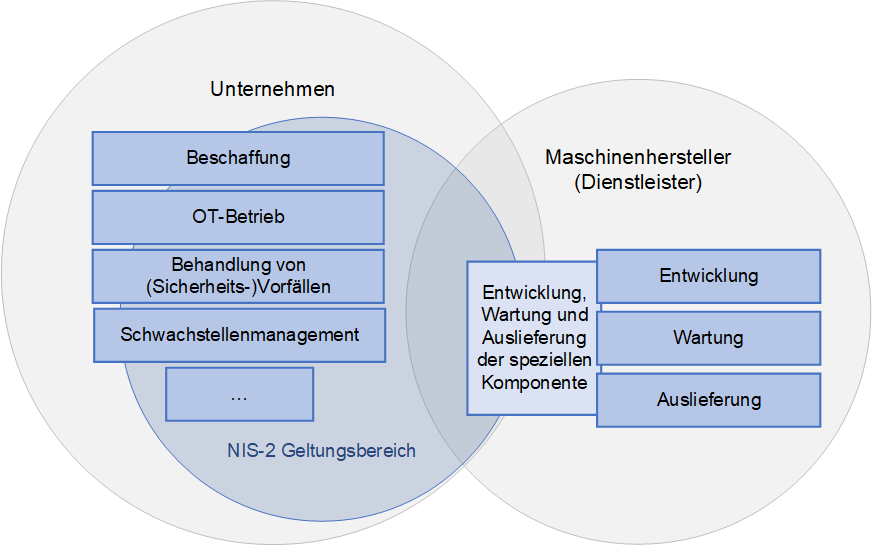

Ist die Betroffenheit eines Unternehmens – egal ob als wichtige, besonders wichtige oder kritische Einrichtung – im juristischen Sinne festgestellt, bleibt die Frage zu stellen, welche Geschäftsprozesse bei der Umsetzung der Anforderungen zu berücksichtigen sind. Diese Frage ist nicht neu, sondern stellt sich bereits, wenn ein Informationssicherheits-, Risiko- oder Notfallmanagement in der Einrichtung etabliert werden soll oder sogar schon ist. In § 30 heißt es: „Besonders wichtige Einrichtungen und wichtige Einrichtungen sind verpflichtet, geeignete, verhältnismäßige und wirksame technische und organisatorische Maßnahmen, die nach Absatz 2 konkretisiert werden, zu ergreifen, um Störungen der Verfügbarkeit, Integrität und Vertraulichkeit der informationstechnischen Systeme, Komponenten und Prozesse, die sie für die Erbringung ihrer Dienste nutzen, zu vermeiden und Auswirkungen von Sicherheitsvorfällen möglichst gering zu halten.“ Zu berücksichtigen sind also Geschäftsprozesse, die zu den Tätigkeiten, die zu einer Betroffenheit im juristischen Sinne geführt haben, gehören. Dies gilt ebenfalls für Schnittstellen zu anderen Geschäfts- oder Unterstützungsprozessen und Dienstleistern, sobald eine Beeinflussung der relevanten Prozesse denkbar ist. Dieser Umstand kann einerseits dazu führen, dass einzelne nicht-relevante Geschäftsprozesse aus der Umsetzungsplanung ausgeklammert werden können, andererseits kann allerdings eine Vererbung der Anforderungen auf indirekt betroffene Unternehmen entstehen. Beide Szenarien sind im Folgenden beschrieben. Ein bewusstes Ausklammern einzelner Bereiche aus der Umsetzungsplanung kann im Rahmen einer Risikoanalyse dann geschehen, wenn diese für die Erbringung der NIS-2-relevanten Dienste komplett irrelevant sind. Als Beispiel ist ein Unternehmen denkbar, welches durch Produktionstätigkeiten als wichtige Einrichtung betroffen ist. Auf gewisse IT-Systeme, z. B. der Kantinen-Monitore oder netzwerkfähigen Kaffeemaschinen am Produktionsstandort müssten allerdings nicht die Maßnahmen, die für die Umsetzung der NIS-2-Anforderungen geplant sind, angewendet werden. Denn sind diese genügend abgegrenzt, sind weder durch Kompromittierung oder Nicht-Funktionieren dieser Systeme Risiken für die Erbringung der im NIS-2-Sinne „wichtigen“ Dienste zu erwarten. Ebenso kann es vorkommen, dass Unternehmen, die nicht in den Anwendungsbereich von NIS-2 fallen, einige Anforderungen umsetzen müssen. Dies kann der Fall sein, wenn ein Unternehmen durch ein anderes, NIS-2 betroffenes Unternehmen (z. B. im Rahmen einer Lieferantenbeziehung) vertraglich dazu verpflichtet ist, Anforderungen für geteilte Prozesse oder beauftragte Dienstleistungen zu erfüllen. So einen Fall könnte man als indirekte Betroffenheit bezeichnen. Folgendes Beispiel aus dem Bereich der Operational Technology (OT) illustriert diesen Fall (siehe auch Abbildung 3): Für die automatisierte Steuerung einer Maschine in einem Fahrzeug wird eine spezielle OT mit Kommunikationsbeziehungen in die IT hinein benötigt. Die Fahrzeuge, inklusive der Maschinen mit der OT, müssen natürlich durchgängig, wie in Abbildung 1 gezeigt, im NIS-2-Umsetzungsbereich liegen. Nimmt man an, dass die genannte OT eine Spezialentwicklung des jeweiligen Maschinenherstellers ist, muss hier der Entwicklungs-, Auslieferung- und Wartungsprozess beim Maschinenhersteller auch konform zu NIS-2 sein. Der Maschinenhersteller muss seinerseits die Entwicklung, Auslieferung und Wartung im eigenen ISMS und RM halten und dies dem jeweiligen Kunden nachweisen können.

Abbildung 3: Prozesse im NIS-2 Geltungsbereich

Eine ähnliche „Vererbung“ der Anforderungen kennen wir schon aus der Welt der Zertifizierungen: Lasse ich als Unternehmen beispielsweise mein ISMS nach ISO 27001 zertifizieren und zeige damit, dass ich Informationssicherheit großschreibe, muss ich auch ein gewisses Informationssicherheitsniveau von meinen Dienstleistern, Partnern oder Unterauftragnehmern verlangen. Dabei werden typischerweise weitergehende Verordnungen bzw. Standards wie der Cyber Resilience Act (CRA, siehe [8]) verwendet, um die weitreichenden Anforderungen bei der Entwicklung, Integration und Wartung unterschiedlichster Komponenten in einem Gesamtsystem zu erfüllen.

Strategische Handlungsfelder zur Umsetzung von NIS-2

Für die Umsetzung der Anforderungen gemäß NIS-2 sind damit folgende strategischen Handlungsfelder relevant:

- Erstellung und Anpassung von Richtlinien für NIS-2

- Berücksichtigung von NIS-2 in der Informationssicherheit

- Berücksichtigung von NIS-2 in Risiko-Erfassung und -Behandlung

- Verankerung von NIS-2 in Organisationseinheiten

- Erweiterung von Prozessen um NIS-2-Aspekte

- Operative Aspekte und Betrieb von NIS-2

- Bewertung des Erfüllungsgrads von NIS-2

Typische Beispiele von Prüffragen, die eine erste Einschätzung der zu planenden Aktivitäten zulässt, leiten sich unmittelbar aus den genannten Punkten ab und müssen dann für das jeweilige Unternehmen beantwortet werden, z. B.:

- „Ist die Geschäftsleitung verantwortlich für Umsetzung und Überwachung der Umsetzung von Maßnahmen in den Themengebieten

- Informationssicherheit,

- Risikomanagement,

- Notfallmanagement und

- Betriebssicherheit?“

- „Nimmt die Geschäftsleitung regelmäßig an Schulungen zu den genannten Themen teil?“

Diese Punkte werden auch explizit in diesen Paragraphen gefordert:

- § 38 Abs. 1: „Geschäftsleitungen besonders wichtiger Einrichtungen und wichtiger Einrichtungen sind verpflichtet, die von diesen Einrichtungen nach § 30 zu ergreifenden Risikomanagementmaßnahmen umzusetzen und ihre Umsetzung zu überwachen.“

- § 38 Abs. 3: „Die Geschäftsleitungen besonders wichtiger Einrichtungen und wichtiger Einrichtungen müssen regelmäßig an Schulungen teilnehmen, um ausreichende Kenntnisse und Fähigkeiten zur Erkennung und Bewertung von Risiken und von Risikomanagementpraktiken im Bereich der Sicherheit in der Informationstechnik zu erlangen sowie um die Auswirkungen von Risiken sowie Risikomanagementpraktiken auf die von der Einrichtung erbrachten Dienste beurteilen zu können.“

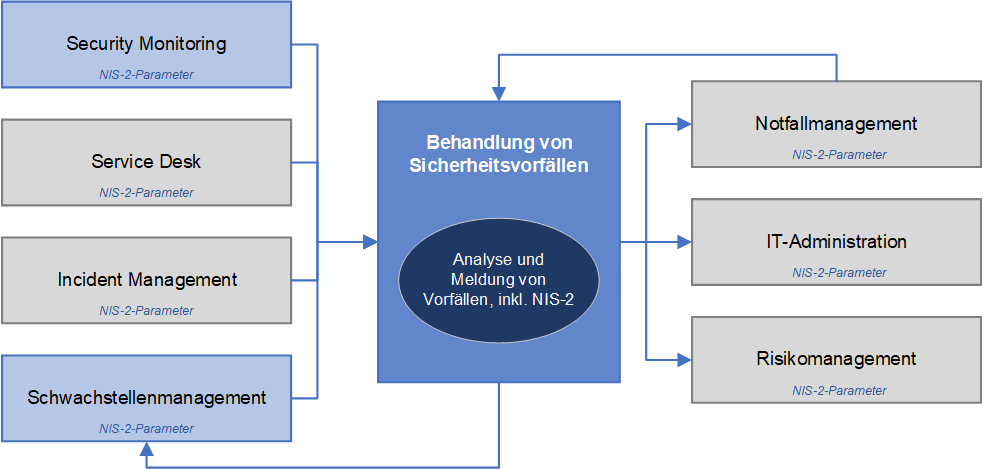

Das Gesamtvolumen an Prüffragen ist nicht zu unterschätzen, und man muss durchaus von ca. 50 Fragen dieser Art ausgehen, die geklärt werden müssen. Bezogen auf das erstgenannte Handlungsfeld ist es wichtig, dass verschiedenste Richtlinien in einer Institution um die Vorgaben von NIS-2 angepasst und ggf. auch erweitert werden müssen. Dies betrifft nicht nur die Richtlinien zur Informationssicherheit, sondern auch Richtlinien z. B. zum allgemeinen Risikomanagement (RM), zum Business Continuity Management (BCM), zur Software-Entwicklung und zum IT-Betrieb. Eine Institution, die in solchen Themen bei null anfängt, hat hier natürlich eine erhebliche Arbeit, denn die zugrunde liegenden Richtlinien sind erst einmal zu erfüllen. Darüber hinaus müssen diverse Richtlinien um die Vorgaben von NIS-2 angepasst und ggf. erweitert werden. Ein typisches Beispiel ist hier die Verankerung der im folgenden Abschnitt beschriebenen erweiterten Meldevorgaben, falls es sich um eine besonders wichtige Einrichtung oder sogar um eine kritische Infrastruktur handelt. Bei der Erweiterung der Prozesse um NIS-2-Aspekte sind beispielsweise Meldung, Reaktion, Behandlung und Nachbereitung von Sicherheitsvorfällen zu regeln und die Prozesse zu etablieren (siehe § 30 Abs. 2 Nr. 2. „Bewältigung von Sicherheitsvorfällen“). Außerdem ist im Prozess zur Behandlung von Sicherheitsvorfällen bereits ein Meldeprozess für erhebliche Sicherheitsvorfälle vorzusehen, inkl. der Möglichkeit der Meldung an eine zentrale NIS-2-Meldestelle innerhalb von 24 Stunden sowie die Nachmeldung innerhalb von 72 Stunden (siehe § 32 Abs. 1). Für Betreiber kritischer Anlagen kommen die bereits bestehenden KRITIS-Anforderungen hinzu, d. h. der relevante § 31 Absatz 2 entspricht der entscheidenden Anpassung im § 8a des IT-Sicherheitsgesetzes 2.0 aus dem Jahr 2021. Letztendlich übertragen sich damit auch die bestehenden Orientierungshilfen und branchenspezifischen Sicherheitsstandards (B3S) des BSI, z. B. die mit der Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung (kurz: OH-SzA) einhergehende Welt der Schwachstellen- und Angriffserkennung und entsprechenden Abwehr, siehe [9]. Außerdem muss ein regelmäßiger Nachweis dem BSI gegenüber erfolgen, wie in § 32 „Meldepflichten“ dokumentiert. Wie bereits erwähnt ist es sinnvoll, diese Aktivitäten innerhalb eines ISMS zu planen und zu koordinieren. Dies kann auf Basis des Standards ISO 27001 oder des BSI-IT-Grundschutzes erfolgen. Wichtig ist dabei, dass dann an geeigneten Stellen gemäß der festgestellten Betroffenheit Anforderungen geprüft und ggf. erweitert werden. Eine Bewertung des Erfüllungsgrads der NIS-2 Anforderungen lässt sich in der regelmäßigen Überprüfung des ISMS berücksichtigen. Dies kann insbesondere durch eine Zertifizierung nach den genannten Standards unterstützt werden, was den Charm hat, dass hier automatisch wesentliche Nachweise erfolgen und bestätigt werden, die auch unmittelbar für eine NIS-2-bezogene Prüfung verwendet werden können. Ein Risikomanagement (z. B. nach ISO 31000, ggf. mit entsprechender Zertifizierung) ist für ein betroffenes Unternehmen ebenfalls notwendig. In das Risikomanagement müssen übergreifend alle Aspekte einbezogen werden und nicht nur solche, die auf einer Informationsverarbeitung basieren. Hier ist NIS-2 entsprechend zu integrieren, das heißt, dass bei der Bewertung von Schadensszenarien auch ein NIS-2-bezogener Einfluss hinsichtlich der Auswirkung auf Schadenshöhe und Eintrittswahrscheinlichkeit betrachtet wird. Spätestens an dieser Stelle wird deutlich, dass an der Planung und Verarbeitung aller NIS-2-relevanten Aspekte typischerweise unterschiedliche Organisationseinheiten mit entsprechend verteiltem Personal beteiligt sind. Daher wird empfohlen, eine zentrale NIS-2-verantwortliche Person zu allokieren, die das genannte Personalnetz in Bewegung setzen und steuern kann. Aufgrund des in NIS-2 dabei weitgehenden Bezugs zur Informationssicherheit sollte das der Informationssicherheitsbeauftragte (ISB) sein, auf dem bereits naturbedingt wesentliche NIS-2-Aspekte lasten. Auf der Basis der Richtlinien und der Organisationsstruktur inklusive der Schnittstellen zu unterschiedlichem Personal können die verschiedenen bestehenden Prozesse hinsichtlich NIS-2 entsprechend betrachtet und angepasst werden. Dabei ist es wichtig, dass häufig eine prozessübergreifende Kommunikation berücksichtigt werden muss. Ein typisches Beispiel ist hier die Prozesslandkarte für die oben beschriebene OT-Entwicklung, die neben der eigentlichen Maschinennutzung den gesamten Weg von der Entwicklung, Einführung, Betrieb (inklusive Monitoring, Fehlerbehandlung und Patches), Wartung bis hin zur Außerbetriebnahme beinhaltet und dabei auch entsprechende Schnittstellen zur Prozesslandschaft des Entwicklungs-Dienstleisters hat. Ein weiteres Beispiel ist der Prozess zur Behandlung von Sicherheitsvorfällen, denn hier haben alle Prozesse einen Anteil an NIS-2-relevanten Daten, die bei der Behandlung von Sicherheitsvorfällen zusammenlaufen und dort einer allgemeinen und NIS-2-spezifischen Analyse und einem entsprechenden Reporting unterzogen werden (siehe Abbildung 4). Hinweis: In der Abbildung sind die Elemente, die zum ISMS gehören, blau gefärbt.

Abbildung 4: NIS-2 in der Behandlung von Sicherheitsvorfällen

In den verschiedenen Prozessen muss ebenfalls eine Bildung von Key Performance Indicators (KPIs) inklusive einer statistischen Erfassung von NIS-2-relevanten Werten erfolgen. Beispielsweise sollten die Anzahl von Meldungen allgemein und die Anzahl und Verteilung der Kritikalität von Vorfällen und Sicherheitsvorfällen sowie die Verteilung der Dauer der Bearbeitung von Vorfällen und Sicherheitsvorfällen gemessen werden. Wichtig ist bei der Erfassung von Meldungen die Rate der abgelehnten Meldungen sowie ggf. eine grobe Gruppierung der Gründe (z. B. ein False Positive bei der Erfassung von Ereignissen über ein KI-basiertes SIEM, siehe [10]), da die Rate von Falschmeldungen erheblich sein kann. Diese KPIs dürfen nicht unterschätzt werden. Eine fehlende Messung und Bewertung hinsichtlich NIS-2 wird durchaus als ein erheblicher Mangel gesehen. In diesem Zusammenhang ist es wichtig zu erkennen, dass diese Messpunkte oft automatisch im Rahmen der konsequenten Realisierung eines ISMS geschaffen werden und nur noch hinsichtlich NIS-2 bewertet (und dabei vielleicht ergänzt) werden müssen.

Zusammenfassung und Fazit

Alle Unternehmen sollten sich auf eine schnelle Reaktion auf das aktuelle NIS-2-Umsetzungsgesetz einstellen und stets eine aktuelle sowie genaue Bewertung ihrer Betroffenheit durch NIS-2 durchführen und entsprechend dokumentieren. Die Betroffenheitsanalyse sollte nicht automatisch aufhören, wenn eine Nichtbetroffenheit festgestellt wurde. Denn auch eventuelle vertragliche Verpflichtungen durch NIS-2-betroffene Unternehmen müssen berücksichtigt werden. In so einem Fall haben wir von einer indirekten Betroffenheit gesprochen. Umfang und Tiefe der geforderten Ausführungen gehen tatsächlich vom Anfang bis zum Ende der jeweiligen Komponenten (z. B. von Software-Entwicklung bis zur Wartung und ggf. Outphasing) und berühren dabei alle Richtlinienbereiche von der Geschäftsleitung bis hin zu ISMS, RM, BCM und Betriebssicherheit. Dafür braucht es eine durchgängig gute Prozesslandschaft, die entsprechend NIS-2 alle notwendigen Bereiche adressieren kann. Ein Fokus sollte dabei auf der Berücksichtigung des NIS-2-Meldewesens im Prozess zur Behandlung von Sicherheitsvorfällen gelegt werden, denn hier besteht eine direkte Verbindung mit dem BSI, der die Compliance überwachenden Behörde.

Quellen

[1] Dr. Behrooz Moayeri, „Hitliste der IT-Projekte“ Netzwerk Insider Ausgabe Januar 2025, verfügbar unter: https://www.comconsult.com/hitliste-der-it-projekte/ [2] BSI, „EU-Richtlinien zur Netzwerk- und Informationssicherheit“, verfügbar unter: https://www.bsi.bund.de/DE/Das-BSI/Auftrag/Gesetze-und-Verordnungen/NIS-Richtlinien/nis-richtlinien_node.html [3] „Gesetzentwurf der Bundesregierung eines Gesetzes zur Umsetzung der NIS‑2-Richtlinie und zur Regelung wesentlicher Grundzüge des Informationssicherheitsmanagements in der Bundesverwaltung“, verfügbar unter: https://www.bmi.bund.de/SharedDocs/gesetzgebungsverfahren/DE/Downloads/kabinettsfassung/CI1/nis2-regierungsentwurf_2025.pdf?__blob=publicationFile&v=4; Zum aktuellen Stand der Veröffentlichung und Verkündung des Referentenentwurfs zum Umsetzungsgesetz siehe die Pressemitteilungen des Bundesministeriums für Inneres, zuletzt: BMI, „Stärkerer Schutz vor Cyberangriffen: Bundesregierung bringt neues IT-Sicherheitsgesetz auf den Weg“, verfügbar unter https://www.bmi.bund.de/SharedDocs/pressemitteilungen/DE/2025/07/NIS2-kabinett.html [4] Pressemitteilung der Europäischen Kommission, „Vertragsverletzungsverfahren: zwei Entscheidungen zu Deutschland“, verfügbar unter: https://germany.representation.ec.europa.eu/news/vertragsverletzungsverfahren-zwei-entscheidungen-zu-deutschland-2025-05-07_de [5] TÜV, „TÜV Cybersecurity Studie 2025“, Juni 2025, verfügbar unter: https://www.tuev-verband.de/studien/tuev-cybersecurity-studie-2025 [6] „Gesetz über das Bundesamt für Sicherheit in der Informationstechnik und über die Sicherheit in der Informationstechnik von Einrichtungen“, verfügbar unter: https://www.gesetze-im-internet.de/bsig_2009/ [7] BSI, „NIS‑2-Betroffenheitsprüfung“, verfügbar unter: https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/NIS‑2-regulierte-Unternehmen/NIS‑2-Betroffenheitspruefung/NIS‑2-betroffenheitspruefung_node.html [8] Cyber Resilience Act, „Verordnung (EU) 2024/2847 des Europäischen Parlaments und des Rates vom 23. Oktober 2024 über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen und zur Änderung der Verordnungen (EU) Nr. 168/2013 und (EU) 2019/1020 und der Richtlinie (EU) 2020/1828 (Cyberresilienz-Verordnung)“, verfügbar unter: https://eur-lex.europa.eu/legal-content/DE/TXT/?uri=CELEX:32024R2847 [9] BSI, „Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung“, verfügbar unter: https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/Kritische-Infrastrukturen/Service-fuer-KRITIS-Betreiber/KRITIS-Downloads/kritis-downloads_node.html [10] Dr. Simon Hoff, Maren Poppe, Dr. Kathrin Stollenwerk, „KI-Management in der IT“, Netzwerk Insider Ausgabe August 2025, verfügbar unter: https://www.comconsult.com/ki-management-in-der-it/

Fußnote

<1> Hinweis: Alle nachfolgenden Paragraphen ohne Gesetzesangabe entstammen Art. 1 NIS2UmsuCG, Regierungsentwurf vom 30. Juli 2025.