In der heutigen Zeit erhält die Gewährleistung eines sicheren Zugriffs auf interne Ressourcen durch Remote-Nutzer eine erhöhte Wichtigkeit. Software Defined Perimeter sind eine Option, um dabei die Sicherheit zu erhöhen.

Die aktuelle Krisensituation hat dazu geführt, dass sich viele Unternehmen deutlich intensiver mit der Anbindung von Remote-Nutzern (insbesondere aus dem Homeoffice) ans interne Netz auseinandersetzen mussten. In diesem Zusammenhang wurden schnell Kapazitätsengpässe oder mögliche Sicherheitsprobleme sichtbar. Jahrzehntelang bewährte Strukturen, welche ursprünglich auf andere Rahmenbedingungen ausgelegt waren, machten nun deutlich, dass sie möglicherweise nicht optimal auf die „neue“ Arbeitswelt ausgelegt sind, in der ein Nutzer von einem beliebigen Gerät, in einem beliebigen Netz, Zugriff auf „seine“ Ressourcen behalten möchte.

Zwischen Beginn der Krise und heute ist bereits einige Zeit vergangen, sodass die Kapazitätsengpässe wohl größtenteils behoben sind. Jedoch zu welchem Preis? Möglicherweise mussten Sicherheitseinbußen in Kauf genommen werden, da die bestehende Infrastruktur sonst mit der Last nicht zurechtgekommen wäre. Oder neue Hardware wurde angeschafft, welche in der Zeit nach der Krise überdimensioniert sein wird. Ein guter Zeitpunkt also, sich Gedanken über neuartigere Technologien zu machen, welche von vornherein für diese moderne Arbeitsweise konzipiert sind.

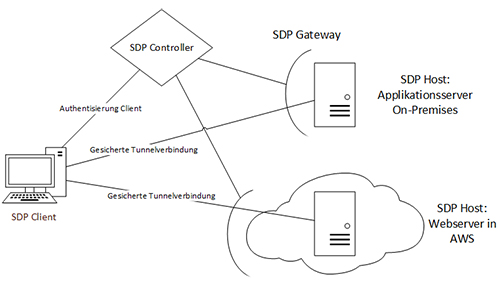

Eine dieser Technologien möchte ich Ihnen heute vorstellen: den Software Defined Perimeter (SDP). Das SDP-Konzept wird von der Cloud Security Alliance (CSA) entwickelt. Der Sicherheitsansatz stützt sich auf das Prinzip, dass schützenswerte Ressourcen (egal ob On-Premises oder in der Cloud) hinter einen Perimeter gestellt werden, welcher verschiedene Authentisierungsparameter erwartet, bevor der Zugriff auf die schützenswerte Ressource erlaubt wird. Das Prinzip ist in Abbildung 1 visualisiert.

Abbildung 1: Beispiel eines umgesetzten SDP-Konzepts

Abbildung 1: Beispiel eines umgesetzten SDP-Konzepts

Im Grunde erweitert das SDP-Konzept somit den Netzperimeter um eine weitere Form der Authentisierung. Der SDP-Client muss sich hierzu zunächst gegenüber dem SDP-Controller authentisieren. Der SDP-Controller führt die Authentifizierung durch, indem er verschiedene Parameter auswertet, bspw. die Lokation des Nutzers, eine Authentisierung am definierten Identity Provider oder die Identifizierung des genutzten Gerätes. Er hat Kenntnis über Ziele, welche vom Client auf Basis der Authentisierungsinformationen angesteuert werden können, und stellt ihm diese entweder als 1:1-VPN-Verbindungen oder entkoppelt über ein SDP-Gateway zur Verfügung. Hierbei ist es unerheblich, ob sich das Ziel On-Premises oder in einer Public Cloud befindet.

Der große Vorteil besteht nun darin, dass der Client keine Kenntnis über das gesamte Netz haben muss, in dem der SDP-Host verortet ist. Das Netz ist somit praktisch „unsichtbar“ und Zieladressen nicht über DNS auflösbar; man spricht auch von einer „Black Cloud“. Der Client muss sich ggf. nicht mal im selben Netz wie der SDP-Host befinden: Ein Full-Tunnel-VPN wird überflüssig. Die Angriffsfläche auf das Netz verringert sich durch die Kombination dieser Sicherheitsmechanismen deutlich: DDoS-Angriffe, Man-in-the-Middle-Attacken und weitere Angriffsszenarien werden deutlich erschwert.

Durch die Möglichkeiten des Software-Defined-Perimeters haben Sie also die Option, den Zugriff auf Ihr internes (oder externes) Netz gezielt einzuschränken und so zumindest teilweise Abstand davon zu nehmen, Nutzern den Zugriff auf größere Teile Ihres Netzes zu erlauben. Gleichzeitig können Sie durch die Verschleierung von Zieladressen einen zusätzlichen Sicherheitsgewinn verbuchen.

Diese und weitere Möglichkeiten, das interne Netz bei einer steigenden Anzahl von Remote-Nutzern zu entlasten, ohne dabei die Sicherheit zu vernachlässigen, werden in einem kommenden kostenfreien Webinar der Woche vorgestellt. Abonnieren Sie doch unseren Newsletter, um rechtzeitig über den Termin dieses und weiterer kostenfreier Webinare informiert zu werden.

Der Netzwerk Insider gehört mit seinen Produkt- und Markt-Bewertungen rund um IT-Infrastrukturen zu den führenden deutschen Technologie-Magazinen. Der Bezug des Netzwerk Insiders ist kostenlos.