aus dem Netzwerk Insider Juli 2021

Trotz Cloud und Homeoffice wird uns das Betreiben eines On-Premises-Unternehmensnetzes inkl. lokaler Endgeräte, Daten und Ressourcen noch eine ganze Zeit lang nicht erspart bleiben. Dieses lokale Netz abzusichern und vor ungewünschten Zugriffen zu schützen ist ein Thema, das auch aus heutiger Sicht wichtiger Bestandteil einer IT-Security-Strategie sein sollte. Mithilfe einer Netzwerkzugriffskontrolle, oder kurz NAC bzw. Network Access Control, können wir das Durchsetzen von Richtlinien unterstützen und Bedrohungen verringern.

Grundlegende Funktionen

Mit NAC steht uns ein Werkzeug zur Verfügung, das es ermöglicht

- den Zugriff auf das Netz zu überwachen,

- Sichtbarkeit und Transparenz hinsichtlich verbundener Endgeräte zu schaffen,

- eine Identifizierung der angeschlossenen Endgeräte vorzunehmen,

- Zugriffe von unerwünschten Endgeräten einzuschränken oder vollständig zu unterbinden und

- erwünschten Endgeräten dynamisch und vollautomatisch das benötigte Netzsegment zuzuweisen.

Abbildung 1: Darstellung eines mit Schloss gesicherten Netzwerk-Ports

Mit erwünschten Geräten meinen wir Equipment, das zu Ihrem Unternehmen gehört, Ihrer administrativen Kontrolle unterliegt und damit vorgegebener Konfiguration entspricht. Alle verantwortlichen Service Owner bemühen sich redlich, die ihnen anvertrauten Systeme stetig auf dem aktuellsten Stand zu halten und abzusichern, sodass man davon ausgehen kann, dass diese mit Ihren Unternehmensrichtlinien konform sind, inkl. Updates, Patches, Hotfixes und Co.

Unerwünschte Geräte hingegen sind alle anderen. Alles, was Sie nicht explizit erlaubt haben, ist verboten. Es steht Ihnen frei zu definieren, wie mit Service-Technikern und deren Spezialequipment oder BYOD (Bring Your Own Device) zu verfahren ist, doch es liegt in Ihrer Hand und Sie haben nicht nur ein schriftliches Regularium, sondern auch ein technisches Werkzeug, um dieses durchzusetzen.

NAC ist also gut für Kontrolle und Reglementierung. Um das ein wenig verständlicher zu machen, kann man hier gerne das vertraute Prinzip von Schlüssel und Schloss bemühen. Nur wer im Besitz eines passenden Schlüssels ist, kann das Schloss öffnen und erhält Zugriff auf bspw. Ihren PKW oder Ihre Wohnung oder, in diesem Fall, auf das zu schützende Netzwerk und die sensiblen Daten und Ressourcen, die dieses enthält.

Mit der Einführung von NAC bringen Sie zuerst einmal ein Schloss an Ihrem Netz an. Damit ist das Netz vor Zugriffsversuchen gesichert, und es kommt niemand mehr hinein, symbolisch dargestellt durch Abbildung 1.

Also dürfen wir uns nun darum kümmern, einen passenden Schlüssel an die erwünschten Endgeräte zu verteilen.

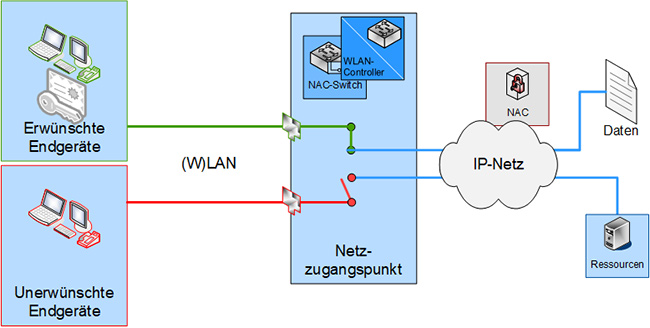

Wenn Ihnen dieser Vergleich nicht zusagt, könnte man auch das Türsteher-Prinzip bemühen. An der Eingangstür wird kontrolliert, ob Sie einen validen Ausweis vorzeigen können oder Ihr Name auf einer Gästeliste eingetragen ist. Einen validen Ausweis beschaffen oder sich für die Gästeliste registrieren lassen – so kann bei Kontrolle zwischen bekannt und erwünscht bzw. unbekannt und unerwünscht differenziert werden, siehe Abbildung 2.

Irgendetwas müssen wir nun mit den Endgeräten machen, d.h. sie vorbereiten, noch bevor sie auf das Netz zugreifen können. Dies ist ein richtiges Henne-Ei-Problem. Das kennen Sie aus dem WLAN, doch jetzt weiten wir das auf den Kabelzugang aus – eine nicht ganz simple Herausforderung, die es mit Prozessanpassungen (Asset-Mehrung, Inbetriebnahme-prozesse, etc.) zu meistern gilt.

Abbildung 2: Kein Zugriff für unbekannte Endgeräte

Für wen kann NAC sinnvoll sein?

Ausgehend davon, dass noch längst nicht jeder Netzverantwortliche bei Architektur und Design auch IT-Security und NAC mit im Fokus hat, gibt es weiterhin eine nicht geringe Menge von Unternehmensnetzen, die ohne diesen Schutzmechanismus betrieben werden. NAC ist keineswegs zwingender Bestandteil! Die Funktionalität, Verfügbarkeit und Kosteneffizienz stehen bei Aufbau und Betrieb von Netzen weiterhin an oberster Stelle. Es muss also eine aktive Entscheidung für NAC getroffen werden.

Eine solche Entscheidung hat individuell ganz unterschiedliche Beweggründe, die da sein können:

- Eigeninteresse des Netzverantwortlichen, der es als fahrlässig einschätzt, keinen solchen Schutzmechanismus zu etablieren

- Schaffung einer technischen Grundlage für Dynamik im Netzwerk, Mandantenfähigkeit und Umsetzung einer Netzsegmentierung bis zum Endgerät

- Ein Audit hat ein entsprechendes Finding hervorgebracht.

- Erfüllung von internen sowie externen Auflagen, z.B. durch die strenge Auslegung des IT-Sicherheitsgesetzes oder des BSI-IT-Grundschutz-Kompendiums

- Handlungsmaßnahmen aus ISO- und IEC-Normen

- Einfluss auf die Bewertung des operationellen Risikos durch Banken und Versicherungen

Die Verantwortlichen aus dem Umfeld ITAM (IT Asset Management) können von NAC ebenfalls profitieren. Diese bemühen sich redlich, eine vollständige und aktuelle Datenlage u.a. über die Hardwarebestände zu pflegen. Mit NAC kann es gelingen, dass nicht eingepflegte Assets keinen Zugriff mehr auf das Netz erhalten. Was im Umkehrschluss bedeutet, dass jegliches Equipment durch den Beschaffer registriert wird, da er es sonst nicht nutzen kann.

So verschieden die Unternehmen sind, so verschieden sind auch die Meinung und die Beweggründe für oder gegen den Einsatz einer Netzzugangskontrolle.

Welche Vorteile gibt es für ein NAC-gesichertes Netz?

IT-Security-Themen bringen oft „Nachteile“ wie erhöhte Komplexität und Kosten und nur schwer messbare Vorteile mit sich. Das gilt auch für NAC. Wir können ins Feld führen, dass ein gewisser Mehrwert durch die Möglichkeit der Automatisierung im Netz gewonnen wird. Administrative Aufwände (bspw. die manuelle Konfiguration von Switch-Ports bei Umzügen) oder Arbeitsfehler können dadurch verringert werden.

Auch der Zugewinn an Security ist etwas wert. Aus einem unkontrollierten Zugang zum LAN (Local Area Network) entsteht die Gefahr, dass in einer nicht gewünschten Weise auf Informationen des Unternehmens zugegriffen werden kann. Schadenstiftende Software kann von einem unerwünschten Endgerät in das interne Netz gelangen und hier weitere Endgeräte infizieren bzw. behindern. Unerwünschte Systeme, die unbedarft angeschlossen werden und auf denen aktive Netzdienste wie bspw. unautorisierte (rogue) DHCP-Server laufen, führen innerhalb der Broadcast Domain zu Störungen. Wenn mehrere Nutzergruppen (z.B. Büro-Bereich und Produktion) sich eine LAN-Infrastruktur teilen, besteht die Möglichkeit, dass durch unterschiedliche Vorgaben hinsichtlich der IT-Sicherheit (z.B. Freiheiten bzgl. Internetzugang, Patch-Level von Betriebssystem und kritischen Anwendungen) Gefährdungen von der einen Gruppe auf die andere übergehen. Ein mit dem Netz verbundenes Endgerät kann häufig, zumindest auf IP-Ebene, umfangreiche Ziele im Netz erreichen und stellt damit immer eine potentielle Gefahr für diese dar.

Solche Gefährdungen ergeben sich besonders bei Geräten außerhalb der eigenen administrativen Kontrolle. Der Einsatz von NAC kann die beschriebenen Risiken reduzieren. Sie betreiben wahrscheinlich auch kein offenes WLAN (Wireless LAN), welches Zugriff auf Ihr Intranet gewährt. Natürlich, das WLAN ist für Unerwünschte viel eher in Reichweite, aber die vermeintliche Sicherheit, dass keine Fremden an Ihre Netzdosen gelangen können, ist ein Trugschluss. Warum also nicht zumindest versuchen, dieselben Maßstäbe im LAN wie im WLAN anzusetzen?

Doch der Einsatz von NAC ist ebenfalls mit Gefährdungen verbunden: Durch die NAC-Komponente selbst kann eine Einschränkung der Verfügbarkeit des Netzwerks hervorgerufen werden, falls NAC fehlerhaft konfiguriert oder gestört ist und hieraus resultierend den Zugang zum Netz und damit Arbeitsabläufe blockiert.

Welche Art von NAC passt zu Ihnen?

Der Begriff NAC und die damit einhergehenden Funktionsprinzipien, wie wir sie bisher beschrieben haben, sind leider nicht als Technologiestandard normiert. Unter der Bezeichnung NAC kann somit jeder zusammenfassen und beschreiben, was er für richtig hält, siehe auch Abbildung 3.

Abbildung 3: NAC als undefinierte Wortwolke

Den Kern von NAC fassen wir für alle Endgeräte mit Sichtbarkeit und Identitätsermittlung zusammen. Wir entdecken einen Zugriffsversuch, wir ermitteln die Identität, wir kontrollieren, ob es sich um ein erwünschtes Gerät handelt, und wir reagieren entsprechend – so zumindest der Plan.

Damit wir auch wirklich alles, was angeschlossen wird, erfassen können, fordern wir diese Sichtbarkeitsfunktion direkt am Netzzugangspunkt, dem Access Switch. Das ist Ihr aktiver Switch-Port, welcher sich bspw. hinter einer Wandanschlussdose verbirgt, oder auch der WLAN-Access-Point, zu dessen SSID (Service Set Identifier) man eine Verbindung herstellt. Eine gute NAC-Lösung muss möglichst unmittelbar am Endgerät ansetzen.

Wird ein Endgerät angeschlossen, ohne dass wir es bemerken, dann können wir es nicht kontrollieren. Am Access Layer müssen wir daher mittels Techniken wie dem Standard IEEE 802.1X oder auch SNMP (Simple Network Management Protocol) dafür sorgen, dass eine lückenlose Erkennung bei Anschluss von Geräten gewährleistet wird. An dieser Stelle sei nur als Randnotiz bemerkt: Es gibt durchaus NAC-Lösungen, die auf anderer Technik basieren, wie der Einsatz von In-Line-Appliances zur Analyse des Netzverkehrs oder auch Out-of-Band in einer Broadcast-Domain via DHCP und ARP (Address Resolution Protocol). Unserer Beobachtung nach finden diese Ansätze nicht viel Anklang und werden hier aus diesem Grund nicht ausführlicher beschrieben. Wir konzentrieren uns auf die Grundidee von NAC und halten IEEE 802.1X und SNMP im Hinterkopf.

Der Access Layer muss demnach vorbereitet werden. Noch bevor ein Endgerät angeschlossen wurde, liegt eine Grundkonfiguration vor, der Zustand 0. Diese soll möglichst universell sein, sodass wir eine einheitliche Portkonfiguration festlegen können, die für jede Art von Endgerät taugt, unabhängig davon, ob dort später ein PC, ein VoIP-Telefon, Drucker oder Spezialsystem angeschlossen wird.

Irgendwann wird ein Endgerät mit diesem jetzt durch NAC gesicherten Port verbunden, und wir müssen reagieren. Nutzen wir NAC basierend auf IEEE 802.1X, dann erfolgt diese Reaktion immer in Echtzeit. Der Switch informiert einen NAC-Server via RADIUS-Protokoll (Remote Authentication Dial-In User Service) über neue Kundschaft. Nutzen wir NAC basierend auf SNMP, kann sowohl in Echtzeit (Senden einer SNMP-Nachricht an den NAC-Server) als auch verzögert gehandelt werden (zyklische Abfrage des Access Switch via SNMP durch den NAC-Server). Da wir keinerlei Vorteile, aber viele Nachteile in der zeitverzögernden, turnusmäßigen Abfrage durch den NAC-Server sehen, empfehlen wir, auf diese Variante zu verzichten.

Die eigentliche Reaktion, ob jetzt in Echtzeit oder nicht, hat das Ziel festzustellen ob ein erwünschtes oder unerwünschtes Endgerät versucht zuzugreifen. Diese Entscheidung zu treffen ist auch wieder ein ganzes Stück Auslegungssache und Risikoabwägung. Der idealtypische Anspruch lautet, dass nur erwünschte Endgeräte, also solche, die zum eigenen Unternehmen gehören und keine Bedrohung für das weitere Netz darstellen, Einlass bekommen. Da fängt die Komplexität schon an. Was ist mit Gästen, Service-Technikern und Co.? Und stellen die unternehmenseigenen Endgeräte wirklich keinerlei Gefahr dar? Prüfen wir also lediglich die Identität oder auch den „Gesundheitszustand“?

Aufgrund der Vielzahl von Situationen und Möglichkeiten wagen wir, einen nicht vollständigen Überblick zusammenzufassen und hierbei noch einmal das Türsteher-Prinzip zu bemühen.

- Der Türsteher kontrolliert noch vor der Türe den Ausweis auf Echtheit und Alter.

Das übersetzen wir in:

Den Zugriff auf das Netzwerk völlig verweigern, solange bis die Identität eindeutig nachgewiesen wurde.

Nennen wir es „präventives NAC mit starker Authentifizierung“. - Der Türsteher kontrolliert noch vor der Türe, der Ausweis wurde vergessen, es wird der Name genannt und der Türsteher gibt sein Okay, weil dieser auf der Gästeliste steht. Einen Nachweis, dass der Name auch wirklich zur Person passt, hat er aber nicht.

Wir übersetzen:

Den Zugriff auf das Netzwerk völlig verweigern, solange bis die Identität nachgewiesen wurde.

Nennen wir es „präventives NAC mit schwacher Authentifizierung“. - Einen Türsteher gibt es nicht. Jeder kommt erst mal herein und spricht vielleicht schon mit anderen Gästen, bis der Gastgeber reagiert und nachfragt, wer man denn eigentlich sei.

Wir übersetzen:

Den Zugriff auf das Netzwerk (inkl. schützenswerter Ressourcen) sofort gestatten und im Nachgang die Identität feststellen.

Nennen wir es „reaktives NAC“. Auch hier, mit schwacher oder starker Authentifizierung. - Einen Türsteher gibt es nicht. Jeder kommt erst mal herein und spricht vielleicht schon mit anderen Gästen, bis der Gastgeber reagiert und den Neuankömmling interessiert unter die Lupe nimmt. Eine strikte Gästeliste gibt es nicht, man überwacht nur, ob sich alle „wie erwartet“ verhalten und friedlich bleiben.

Wir übersetzen:

Den Zugriff auf das Netzwerk (inkl. schützenswerter Ressourcen) sofort gestatten und mittels Profiling, Fingerprinting und Footprinting entscheiden.

Nennen wir es „reaktives NAC mit Profiling“. - Einen Türsteher gibt es nicht, aber jeder kommt nur in einen völlig uninteressanten Vorraum. Man ist zwar drin, aber nicht so richtig, denn der abgetrennte VIP-Bereich ist das Ziel. Dieser wird jedoch durch einen Türsteher blockiert.

Wir übersetzen:

Den Zugriff auf das absolute Minimum beschränken, welches notwendig ist, um eine Identitätsfeststellung durchzuführen.

Nennen wir es „präventive Quarantäne“. Auch hier, mit schwacher oder starker Authentifizierung und Profiling.

Jetzt haben wir bereits versucht, auf diverse Varianten Identitäten zu ermitteln, aber noch nicht den Gesundheitszustand bemüht. Das Best-Case-Szenario hierzu lautet:

- Der Türsteher kontrolliert noch vor der Türe den Ausweis auf Echtheit und Alter. Anschließend zeigen wir noch den COVID-19-Impfpass oder ein negatives Testergebnis vor.

Wir übersetzen:

Den Zugriff auf das Netzwerk völlig verweigern, solange bis die Identität eindeutig nachgewiesen und die Konformität des aktuellen Systemzustands mit geltenden Unternehmensrichtlinien festgestellt wurde.

Nennen wir es „Präventives NAC mit starker Authentifizierung und Compliance“.

Hingegen das Worst-Case-Szenario:

- Einen Türsteher gibt es nicht. Jeder kommt erst mal herein und spricht vielleicht schon mit anderen Gästen, bis der Gastgeber reagiert und den Neuankömmling interessiert unter die Lupe nimmt. Eine strikte Gästeliste gibt es nicht, er schaut nur, ob sich alle „wie erwartet“ verhalten und friedlich bleiben. Fängt das Husten an und benimmt man sich sichtbar kränklich, wird man vor die Türe befördert.

Wir übersetzen:

Den Zugriff auf das Netzwerk (inkl. schützenswerter Ressourcen) sofort gestatten und mittels Profiling, Fingerprinting und Footprinting entscheiden, ob der aktuelle Systemzustand den einzuhaltenden Richtlinien entspricht.

Nennen wir es „reaktives NAC mit Profiling und Compliance“.

Dass in diesem Worst-Case-Szenario der Husten erst losgehen muss, bevor man isoliert wird und der Schaden höchstwahrscheinlich bereits entstanden ist, sagt uns alles, was wir wissen müssen.

Reaktive Szenarien sind den präventiven in Punkten wie Zuverlässigkeit und Sicherheit absolut unterlegen. Das Best-Case-Szenario, bzw. die hierfür benötigte Technik, steht uns so nur in der Theorie, nicht jedoch in der gelebten Praxis zur Verfügung. Recherchieren Sie bei Interesse mal nach TNC (Trusted Network Connect) und der Verfügbarkeit am Markt. Wir müssen also Kompromisse akzeptieren.

Verzichten wir darauf, die Compliance-Prüfung in alle zuvor gelisteten Szenarien einzuflechten, da diese ohnehin nicht vollständig sind. Stattdessen würden wir gerne direkt auf den erwünschten Idealzustand eingehen:

- Der Türsteher kontrolliert noch vor der Türe den Ausweis auf Echtheit und Alter. Anschließend wird der Einlass in einen uninteressanten Vorraum gewährt. Dort werden von spezialisierten Servicekräften die Gesundheitsinfos ermittelt, also der COVID-19-Impfpass oder ein negatives Testergebnis. Anschließend gewährt man uns Einlass in den VIP-Bereich.

Wir übersetzen:

Den Zugriff auf das Netzwerk völlig verweigern, solange bis die Identität eindeutig nach-gewiesen wurde. Daraufhin einen absoluten Minimum-Zugriff gewähren, welcher notwendig ist, um eine Compliance-Prüfung durchzuführen.

Nennen wir es „Präventives NAC mit Quarantäne und Compliance“.

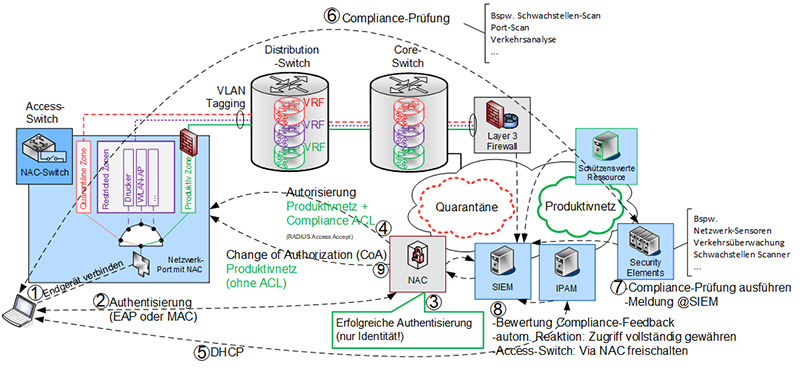

Dies lässt sich mit aktuell weitverbreiteter Technik auch umsetzen, die Komplexität ist allerdings hoch, siehe Abbildung 4.

Abbildung 4: Präventives NAC mit Quarantäne und Compliance

Die Empfehlung lautet hier, sich vollständig informieren, diskutieren was alles machbar wäre und dann den ersten Schritt wagen. Empfehlung: „präventives NAC mit starker UND schwacher Authentifizierung“. Wird dieses Ziel erreicht und sind alle Prozesse und Nebenkriegsschauplätze erledigt, kann auf diesem Fundament weiter aufgebaut werden.

Wir haben für den ersten Schritt noch ein paar dicke Bretter zu bohren. Dies betrifft z.B. die Mitwirkung der Endgeräte. Überlegungen hinsichtlich eines Zonenkonzeptes, Prozesse und Regularien sind zu schärfen. Darüber hinaus erwarten uns noch weitere Herausforderungen wie bspw. „mehr als ein Endgerät an einem Switch-Port“ aufgrund

- kaskadiert angebundener Endgeräte (PC in Docking Station hinter VoIP (Voice over IP) hardphone),

- VMs (Virtual Machines) im Bridged Modus (auf Entwicklernotebooks oder gar „unter Tisch Server“)

- Desktop Switches und Hubs bzw. Port Multiplikatoren.

Andere Herausforderungen sind Medienkonverter, WoL (Wake on LAN), PXE-Boot (Preboot Execution Environment), WLAN APs (Access Points) im local bridging, Anbindung an externe Verzeichnisdienste, Redundanz, Überwachung, Störungs- und Ausfallszenarien, usw. Das sind alles Themen, die wir beim Design einer NAC-Lösung zu berücksichtigen haben. Dabei haben wir noch nicht mal im Detail geklärt, wie der gewünschte Identitätsnachweis technisch umgesetzt werden kann.

Möglichkeiten der Identitätsermittlung

Um ein erwünschtes von einem unerwünschten Endgerät separieren zu können, wollen wir die Identität ermitteln und das möglichst zuverlässig. Die Möglichkeiten, die wir haben, sind vielfältig. Dazu müssen wir uns etwas mit den Details von IEEE 802.1X (in Folge: 1X) und SNMP auseinandersetzen.

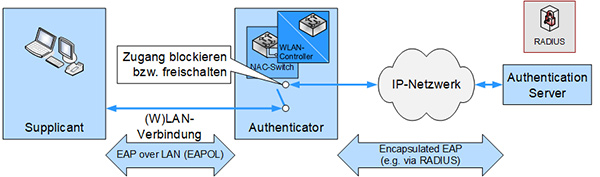

Der Standard 1X spezifiziert eine Methode zur Port-basierten Netzzugangskontrolle für Ethernet nach IEEE 802.3 und WLAN nach IEEE 802.11. Es werden verschiedene Rollen der beteiligten Netzelemente definiert und natürlich eigene Bezeichnungen eingeführt, siehe Abbildung 5.

Abbildung 5: IEEE 802.1X Elemente

Der Supplicant ist eine Software-Komponente im Endgerät (Client), die den Netzwerkzugang anfordert. Der Supplicant kann Bestandteil des Betriebssystems sein (sogenannter Native Supplicant). Viele Endgeräte unterstützen 1X und haben einen nativen Supplicant. Die Identitätsprüfung erfolgt mittels verschiedener EAP-Methoden (Extensible Authentication Protocol).

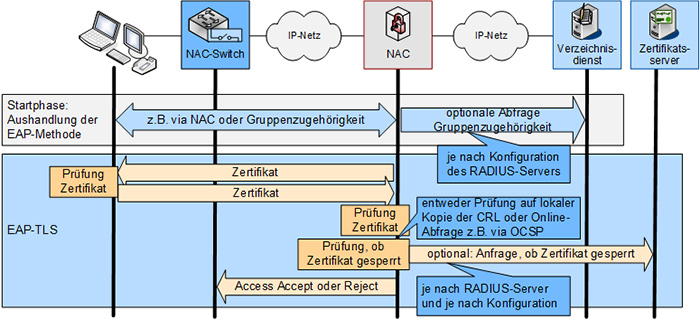

EAP ist modular aufgebaut und liefert einen Rahmen, in den die eigentlichen Authentifizierungsverfahren, die sogenannten EAP-Methoden, eingebettet werden können. Aktuell favorisiert ist EAP-TLS (Transport Layer Security) in Version 1.2.

Diese EAP-Methode basiert auf der Authentisierung gemäß TLS. Es wird eine beidseitige Authentisierung anhand von X.509-Zertifikaten durchgeführt. Das bedeutet, dass eine Public Key Infrastructure (PKI) zur Zertifikatsverteilung und Verwaltung der Zertifikate (Ausstellung, Rückruf, Erneuerung etc.) benötigt wird, die wiederum einer sorgfältigen Planung bedarf. Außerdem müssen für jeden Endgeräte-Typ Zertifikate ausgestellt und mit akzeptablem Aufwand verwaltet werden können. Bei EAP-TLS sendet der jeweils zu authentisierende Kommunikationspartner ein Zertifikat, das seinen öffentlichen Schlüssel enthält. Zudem sendet er eine mit seinem privaten Schlüssel gebildete Signatur, sodass der Empfänger durch Anwendung des öffentlichen Schlüssels auf diese Signatur die Authentizität des Senders feststellen kann – nicht ganz das Türsteher-Prinzip, da der Gast nur selten nach der Legitimation des Türstehers fragt.

Jedes Endgerät, welches EAP-TLS nutzt, sollte – wann immer möglich – ein individuelles Zertifikat nutzen. Die mehrfache Nutzung eines Zertifikates durch multiple Endgeräte muss – auch wann immer möglich – vermieden werden und sollte nur in genehmigten, dokumentierten Ausnahmefällen stattfinden. Zur Sperrung von Zertifikaten – bei Verlust eines Endgerätes oder bei unrechtmäßiger Nutzung von Zertifikaten – müssen Zertifikatswiderrufinformationen ausgewertet werden. Hierzu können sowohl CRLs (Certificate Revocation Lists) als auch OCSP (Online Certificate Status Protocol) genutzt werden.

Abbildung 6: Ablaufdiagramm EAP-TLS

PEAP (Protected EAP) ist eine alternative, oft genutzte EAP-Methode. PEAP verwendet ein Tunnelprinzip, bei dem TLS nur zur Authentisierung des Servers genutzt wird. Sprich, nur der NAC-Server benötigt ein Zertifikat. Es wird ein TLS-Tunnel zwischen Server und Client aufgebaut, in dem dann geschützt die Authentisierung des Clients durch andere Methoden erfolgt. Eine typische Kombination, die als PEAPv0 spezifiziert wurde, ist PEAP mit innerer Authentifizierungsmethode EAP-MSCHAPv2 (Microsoft Challenge Handshake Authentication Protocol). EAP-MSCHAPv2 basiert auf der oft bei Windows-Clients genutzten PPP-Authentisierungsmethode (Point-to-Point Protocol) MSCHAPv2. Über EAP-MSCHAPv2 können die für eine Domänenanmeldung üblichen Abfragen von Nutzername und Passwort geschehen, sodass diese Methode gut zur Domain-Mitgliederverwaltung in Windows-Lösungen passt.

Sofern Sie in Ihrem NAC-Zieldesign ein Zonenkonzept integrieren wollen, könnten Sie auf die Idee kommen, nicht nur für verschiedene Endgerätetypen einzelne Zonen zu bilden, sondern auch für unterschiedliche Benutzer, die an diesen Endgeräten angemeldet werden. Hier sei Ihnen die EAP-Methode TEAP (Tunnel Extensible Authentication Protocol) empfohlen.

Nutzen wir die zur Identitätsfeststellung genannten EAP-Methoden, so können wir von einer starken Authentifizierung sprechen. Das stellt für uns die ideale Lösung dar und sollte, wann immer möglich, umgesetzt werden. Hierzu ist es allerdings notwendig, dass sowohl die Switches als auch die Endgeräte den Standard 1X unterstützen. Da es jedoch auch in Ihrem Netzwerk Endgeräte geben wird, die kein 1X unterstützen, müssen wir diese anders behandeln.

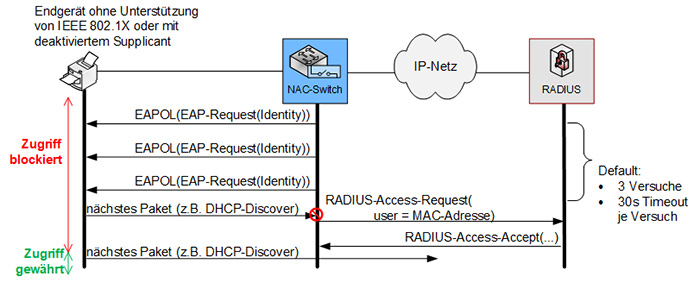

Endgeräte, die nicht mitwirken können, müssen wir „passiv“ identifizieren. Das wäre die sogenannte MAC-Adress-Authentifizierung (Media Access Control) – von Cisco als MAB (MAC Authentication Bypass) bezeichnet. MAB ist im Standard 1X zwar erwähnt und wird auch von jedem gängigen 1X-fähigen Switch unterstützt, standardisiert ist es aber dennoch nicht, siehe Abbildung 7! Auch hier gibt es selbstverständlich Stolperfallen zu überwinden wie z.B. Timeout-Probleme.

MAB entspricht damit der Idee einer Gästeliste bei Türstehern, wenn der Ausweis vergessen, aber der Name genannt wurde und einfach nur geprüft wird, ob dieser auf der Liste steht. Dies ist eine sehr schwache Authentifizierung! Eine MAC-Adresse, die eigentlich eine Hardware-Kennung darstellt, kann leicht verfälscht werden. Das nennt man dann MAC-Adress-Spoofing. Zur Risikominimierung sollten MAB-Endgeräte hinsichtlich Ihrer Zugriffsrechte auf ein Minimum beschränkt werden. Stichworte: Netzsegmentierung, VLANs (Virtual LANs), ACLs (Access Control List) oder auch Cisco SGT (Scalable Group Tag).

Abbildung 7: Ablaufdiagramm IEEE 802.1X mit MAB

Darüber hinaus kann man die schwache Authentifizierung durch Profiling, Fingerprinting, Footprinting ergänzen, um die notwendigen Aufwände beim „Fälscher“ zu erhöhen. Als schnelles Beispiel nehmen wir DHCP-Profiling. Hier werden der DHCP-Handshake und die darin enthaltenen Attribute verglichen. So fällt auf, wenn sich eine Drucker-MAC-Adresse wie eine Linux-Distribution verhält. Doch auch hierzu gibt es Tools, um die gesendeten DHCP-Attribute so zu manipulieren, dass das Gerät wieder wie ein Drucker vom Hersteller XYZ ausschaut. Wer eine MAC-Adresse spooft, macht das in der Regel mit voller Absicht, wahrscheinlich beschäftigt man sich dann auch mit diesen Themen. Außerdem kann das nur funktionieren, wenn mein Endgerät bereits aktiv IP spricht, es also schon ins Netz hereingelassen wurde. Damit wechseln wir in den Kontext der nicht empfohlenen reaktiven Szenarien, oder müssen einen isolierenden Quarantäne-Vorraum errichten.

NAC via 1X also lieber mit starker Authentifizierung durch EAP. Hier schon die Warnung vorweg – schön, wenn Ihre Endgeräte wie z.B. Drucker auch 1X und EAP-Methoden unterstützen. Das führt uns allerdings nur zur nächsten Aufgabe, nämlich der Konfiguration (Aktivieren des Supplicant) sowie dem Credential-Management (egal ob Username + Passwort oder Zertifikat, individuelle Identitäten, zentral verwaltet, remote orchestriert, vollautomatisch erneuert). Das ist noch ein langer Weg. Eine Gästeliste zu pflegen (MAC-Adressen registrieren), ist allerdings auch aufwändig.

Jetzt haben Sie in Ihrem Netzwerk eventuell Switches, die kein 1X unterstützen – etwa im produktionsnahen Umfeld. An dieser Stelle der Verweis auf den Artikel „NAC in Produktionsumgebungen“ von Sebastian Matzigkeit (https://www.comconsult.com/nac-in-produktionsumgebungen/).

NAC via SNMP bietet keine EAP-Methoden oder vergleichbare Alternativen. Eine Identität kann immer nur anhand der MAC-Adresse ermittelt werden – also nur eine schwache Authentifizierung, die es mit weiteren Mitteln zu ergänzen gilt. Wir erinnern uns, Profiling und Co. gehen nur, wenn das Endgerät bereits IP-fähig ist. Demnach entweder anhand der MAC schon mal Zugriff gewähren und reaktiv prüfen, oder eine präventive Quarantäne errichten.

Beleuchten wir die Idee mit der präventiven Quarantäne etwas genauer. Das gilt sowohl für IEEE 802.1X als auch für SNMP. Wir können versuchen, die Identität eines Endgerätes in dieser Zone durch die Kommunikationsschnittstellen, die es anbietet, zu bestimmen. Läuft bspw. ein HTTPS-Server (Hypertext Transfer Protocol Secure), wie bei Druckern oder Videokameras üblich, so kann via TCP (Transmission Control Protocol) Port 443 ein Verbindungsaufbau erfolgen, und der NAC-Server erhält Information über das Zertifikat dieser Schnittstelle. Das ist nicht zu vergleichen mit EAP-TLS, ist aber besser als nichts. Auch ein CLI-Login und damit Prüfung auf Account-Basis ist möglich. Die „negativen“ Konsequenzen in Form von Aufwand für die Verwaltung von Zertifikat, Username und Passwort bleiben zu den EAP-Pendants identisch. Weiterhin kommt es durch diese Maßnahmen zu einer Zeitverzögerung, während der das Endgerät noch nicht funktionsfähig ist. Für Benutzer der Geräte keine angenehme Situation.

Unsere Empfehlung lautet, auf eine Umsetzung mittels SNMP möglichst zu verzichten und diese nur in Betracht zu ziehen, wenn Ihre Switching-Infrastruktur dies erzwingt. Gut, dass es Hersteller von NAC-Lösungen gibt, auch „made in Germany“, die das gesamte Spektrum anbieten, sodass Ihnen kein Potential verschlossen bleibt.

Auch wenn wir 1X in allen Belangen bevorzugen, gibt es hier natürlich Schwachpunkte, die unbedingt genannt werden müssen. So ist es mitunter simpel, ein Session-Hijacking-Angriff durchzuführen, solange Sie nur physischen Zugang zu einem legitim autorisierten Endgerät bzw. dessen Netzwerkkabel haben. Egal, ob das legitime Endgerät stark authentifiziert wurde, der Angreifer klemmt sich einfach dazwischen, spooft seine MAC und greift auf die etablierte Sitzung zu. Der hohe Aufwand für die Einführung einer NAC-Lösung erscheint in Anbetracht des geringen Aufwands eines Angriffs schwer zu rechtfertigen. Hier bleibt nur zu erwähnen, dass das Problem vollständig gelöst und der Angriff verhindert werden kann. Hierzu gibt es den Standard IEEE 802.1AE, auch MACsec (MAC security) genannt. Dieser wird nahtlos in 1X integriert und löst zwar unsere Probleme, ist jedoch bisher leider nur auf sehr wenigen Endgeräten verfügbar. Aber das kann ja noch kommen.

NAC ist kein wirklich neues Thema, die erste vollständige Fassung von 1X wurde 2001 veröffentlicht. NAC bleibt aber ein lebendiges Feld, denn gerade erst 2020 wurde die vierte Version veröffentlicht.

Verschiedene Aspekte, wie die notwendige Anpassung und Schaffung diverser Prozesse, Management und Betrieb, Troubleshooting und eine strukturierte Vorgehensweise im Projekt sind auch noch nicht beschrieben, würden jedoch den Rahmen dieses Artikels sprengen. Die Technik an sich ist komplex, aber beherrschbar. Der durch NAC aufgewirbelte Staub und die ungelösten Netzprobleme, die aus Ihren Kellern emporquellen werden, bergen eine nur schwer einschätzbare Herausforderung. Durch die individuellen Anforderungen und Bedürfnisse der jeweiligen Kundensituation sowie der vielfältigen Parameter, ist NAC immer eine Maßanfertigung.

Wir unterstützen Sie gerne, diese Herausforderungen frühzeitig im Projekt zu identifizieren und zu minimieren.