Das Projektinterview: Digitale IT-Infrastruktur für 80 Schulen – Planung und Umsetzung

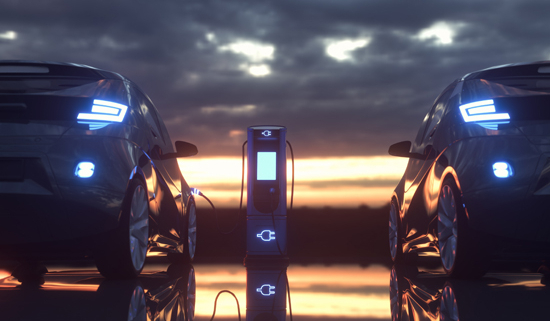

Das neue Gebäude-Elektromobilitätsinfrastruktur-Gesetz (GEIG) ist vor einem Jahr in Kraft getreten und soll den Ausbau der Ladeinfrastruktur für Elektromobilität in Gebäuden be-schleunigen. Bauherren und Eigentümer müssen demzufolge Parkplätze ihrer Gebäude mit Ladepunkten ausstatten. Wenn die Mindestanforderungen des GEIG bei Bestandsgebäuden nicht umgesetzt wurden, können bei der nachträglichen Erweiterung oder Planung von E-Ladesäulen Probleme auftreten wie z. B. fehlende Leitungswege und Platzreserven in Vertei-lungen sowie Kapazitätsreserven in der allgemeinen elektrischen Infrastruktur bzw. der Leis-tungsauslegung der Anlagen.