Konfiguration als Single Point of Failure

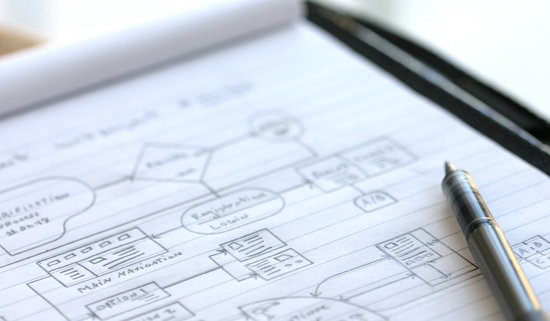

Der Ausfall von Facebook, Instagram und WhatsApp am 04.10.2021 war laut Facebook auf eine fehlerhafte Routing-Konfiguration zurückzuführen. Damit EINE Konfiguration keinen so großen Schaden verursacht wie bei Facebook, müssen sich Komponenten mit eigener Konfiguration Redundanz geben. Dies ist nur bei verteilter Netzsteuerung, d.h. bei einer verteilten Control Plane möglich.